Redes IEEE 802.11 (Wifi)

Aqui você encontra um resumo sobre os principais aspectos da tecnologia IEEE 802.11, também conhecida como Wifi !

| Site: | Moodle - IFSC |

| Curso: | Instalação de Equipamentos de Rede |

| Livro: | Redes IEEE 802.11 (Wifi) |

| Impresso por: | Usuário visitante |

| Data: | quinta, 3 Abr 2025, 04:04 |

Índice

1. Introdução

O padrão IEEE 802.11 define uma tecnologia de redes locais sem-fio (WLAN), mais conhecida como WiFi. Esse tipo de rede tem como algumas de suas características:

- Baixo custo dos dispositivos

- Facilidade de utilização

- Boas taxas de transmissão em curtas distâncias (algumas dezenas de metros)

- Integração transparente com redes locais Ethernet

Apesar de ter sido projetada para redes locais, essa tecnologia também tem sido usada para redes de média distância (alguns km). No entanto, para distâncias mais longas o padrão precisa ser adaptado para que funcione de forma eficiente. Para entender como criar enlaces de acesso sem-fio de alguns quilômetros usando esse tipo de tecnologia, é necessário entender seus princípios de funcionamento ... mas isso é assunto para outro momento !

O video a seguir apresenta um bom resumo sobre redes Wifi.

1.1. Serviços da rede IEEE 802.11

Uma forma de definir uma tecnologia de rede é definir os serviços que ela oferece e permitir que fornecedores de equipamentos implementem esses serviços da maneira que considerarem adequada. O padrão 802.11 oferece nove serviços. Apenas três dos serviços são usados para mover dados; os demais seis são operações de gerenciamento que possibilitam que a rede acompanhe os nós móveis e entregar quadros apropriadamente. Esses serviços são:

- Distribuição: Este serviço é utilizado por estações sem-fio em uma rede infraestruturada todas as vezes em que enviam dados. Depois que um quadro é aceito por um ponto de acesso, ele usa o serviço de distribuição para entregar o quadro ao seu destino. Qualquer comunicação que usa um ponto de acesso viaja através do serviço de distribuição, incluindo comunicações entre duas estações sem-fio associadas ao mesmo AP.

- Integração:Integração é um serviço prestado pelo sistema de distribuição; possibilita a conexão do sistema de distribuição a uma rede não-IEEE 802.11 (ex: uma rede Ethernet). A função de integração é específica para o sistema de distribuição usado e, portanto, não é especificada por 802.11, exceto em termos dos serviços que deve oferecer.

- Associação: A entrega de quadros às estações sem-fio é possível porque essas estações se registram, ou se associam, a pontos de acesso. O sistema de distribuição pode então usar as informações de registro para determinar qual ponto de acesso usar para qualquer estação. Estações não associadas não estão "na rede", assim como computadores da rede local com cabos Ethernet desconectados. 802.11 especifica a função que deve ser fornecida pelo sistema de distribuição usando os dados de associação, mas não exige qualquer implementação particular.

- Reassociação: Quando uma estação sem-fio se move entre BSS (áreas de serviço básicas) dentro de um único ESS (área de serviço estendida), ele deve avaliar a força do sinal e talvez mudar o ponto de acesso ao qual está associado. As reassociações são iniciadas pelas estações quando as condições do sinal indicam que uma associação diferente seria benéfica; elas nunca são iniciadas pelo ponto de acesso. Depois que a reassociação é completada, o sistema de distribuição atualiza seus registros de localização para refletir a acessibilidade da estação sem-fio através de um ponto de acesso diferente.

- Dissociação: Para encerrar uma associação existente, as estações podem usar o serviço de dissociação. Quando as estações invocam esse serviço, quaisquer dados de mobilidade armazenados no sistema de distribuição é removido. Uma vez que a dissociação esteja completa, é como se o estação não estivesse mais conectada à rede. A dissociação é uma forma educada usada por uma estação ao sair da rede, durante o processo de desligamento da estação. O MAC é, no entanto, projetado para detectar estações que saem da rede sem se dissociar formalmente.

- Autenticação: A segurança física é o principal componente de uma solução de segurança de LAN com fio. Os pontos de conexão de rede são limitados muitas vezes a áreas em escritórios, próximos às localizações físicas dos dispositivos (computadores). O equipamento de rede pode ser protegido por fiação bloqueada em armários, e tomadas de dados em escritórios e cubículos podem ser conectados à rede somente quando necessário. As redes sem fio não podem oferecer o mesmo nível físico de segurança, no entanto, e, portanto, deve depender de procedimentos de autenticação adicional para garantir que os usuários que acessam a rede estejam autorizados a fazê-lo. A autenticação é um pré-requisito necessário para associação, porque apenas usuários autenticados estão autorizados a usar a rede. (Na prática, porém, muitos pontos de acesso são configurados para autenticação de "sistema aberto" e autenticar qualquer estação.)

- Desautenticação: A desautenticação encerra um relacionamento autenticado. Porque autenticação é necessária antes que o uso da rede seja autorizado, um efeito colateral da desautenticação é rescisão de qualquer associação atual.

- Privacidade: Fortes controles físicos podem prevenir um grande número de ataques à privacidade de dados em uma LAN com fio. Os invasores devem obter acesso físico ao meio de transmissão antes de tentar espionar o tráfego. Em uma rede com fio, o acesso físico ao cabeamento da rede é um subconjunto do acesso físico a outros recursos computacionais. Por projeto, o acesso físico a redes sem fio é uma questão comparativamente mais simples, bastando de usar a antena correta e os métodos de codificação. Para oferecer um nível semelhante de privacidade, 802.11 fornece um serviço de privacidade opcional para preservar o sigilo dos dados transmitidos.

- Entrega de MSDU: As redes não são muito úteis sem a capacidade de levar os dados ao destinatário. As estações fornecem o serviço de entrega de quadros de dados (os pacotes que carregam dados), chamados de MAC Service Data Unit (MSDU), que é responsável por levar os dados para seu destino real.

A tabela a seguir resume esses serviços, e informa se são serviços de estação ou do sistema de distribuição.

| Serviço | Estação ou sistema de distribuição | Descrição |

| Distribuição | Sistema de distribuição |

Serviço usado na entrega de quadros para determinar o endereço de destino em redes infraestruturadas |

| Integração | Sistema de distribuição | Entrega de quadros em uma rede local IEEE 802 fora da rede sem-fio |

| Associação | Sistema de distribuição | Usado para estabelecer o AP que serve de intermediário para uma estação sem-fio |

| Reassociação | Sistema de distribuição | Usado para mudar o AP que serve de intermediário a uma estação sem-fio |

| Dissociação | Sistema de distribuição | Remove uma estação da rede sem-fio |

| Autenticação | Estação | Estabelece a identidade de uma estação antes de sua associação |

| Desautenticação | Estação | Usado para terminar uma autenticação e, por consequência, uma associação |

| Privacidade | Estação | Provê proteção contra monitoramento e revelação de dados transmitidos |

| Entrega MSDU | Estação | Entrega dados à estação destino |

Referências

Esta página é uma tradução da seção 2.3 deste livro:

- Gast, M. 802.11 Wireless Networks: The Definitive Guide. O'Reilly. 2002.

1.2. Ponto de acesso, o equipamento básico de interligação em uma rede WiFi

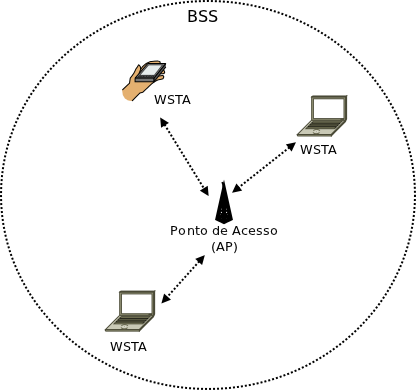

Uma rede local sem-fio (WLAN) IEEE 802.11 é implantada por um equipamento especial chamado de ponto de acesso (AP - Access Point). Esse equipamento estabelece uma WLAN, de forma que computadores, smartphones, PDAs, laptops, tablets (e outros dispositivos possíveis) possam se comunicar pelo canal sem-fio. Esses dispositivos são denominados estações sem-fio (WSTA - Wireless Station), e se comunicam usando o AP como intermediário. Isso significa que todas as transmissões na WLAN são intermediadas pelo AP: ou estão indo para o AP, ou vindo dele. Além disso, uma WSTA somente pode se comunicar na WLAN se primeiro se associar ao AP - isto é, se registrar no AP, sujeitando-se a um procedimento de autenticação.

Se você se lembrar do texto anterior, sobre serviços da rede 802.11, deve enxgerar que vários daqueles serviços (quase todos !) ocorrem no AP. Na dúvida, volte lá e revise os serviços de distribuição, integração, e assim por diante ...

Por fim, veja este video com um resumo sobre o papel do AP (ou do Wifi router) em uma rede Wifi.

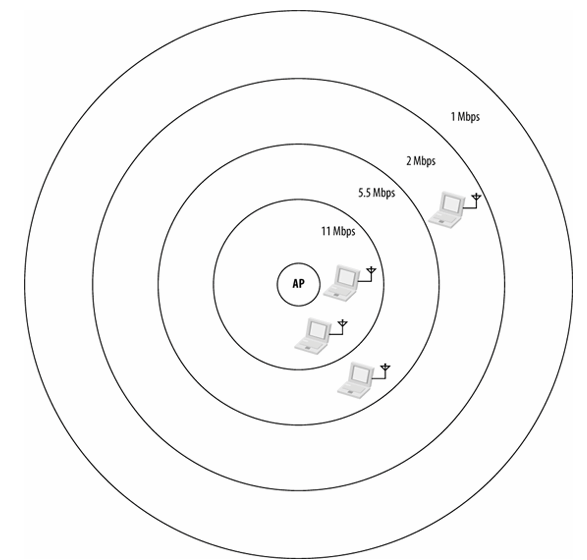

2. Estrutura de uma rede wifi

Do ponto de vista da organização da WLAN, a menor estrutura possível é o BSS (Basic Service Set), mostrado na figura abaixo. Um BSS é formado por um AP e as WSTA a ele associadas. O BSS possui um nome, identificado pela sigla SSID (Service Set Identifier), que deve ser definido pelo gerente de rede. O BSS opera em um único canal, porém as transmissões podem ocorrer com diferentes taxas de bits (cada quadro pode ser transmitido com uma taxa, dependendo da qualidade do canal sem-fio conforme medida pela WSTA que faz a transmissão). Por fim, apenas uma transmissão pode ocorrer a cada vez, o que implica o uso de um protocolo de acesso ao meio (MAC) pelas WSTA e AP.

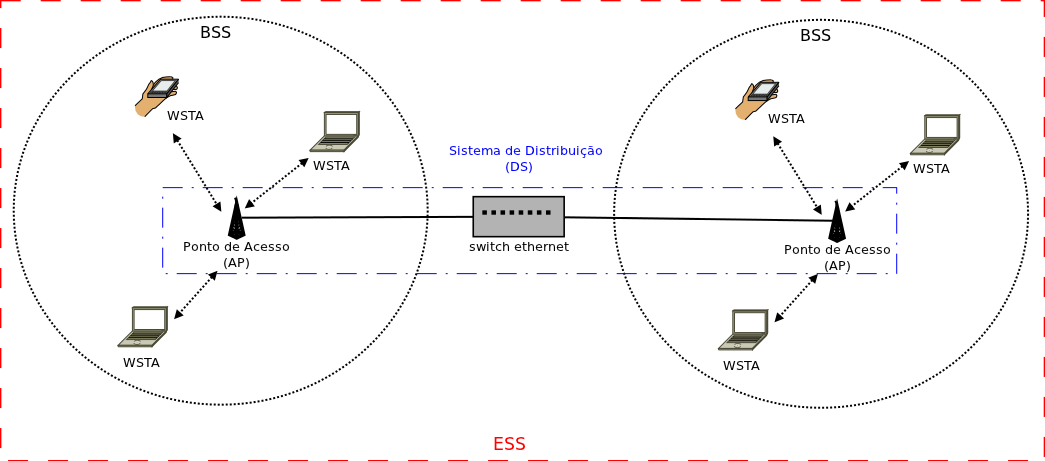

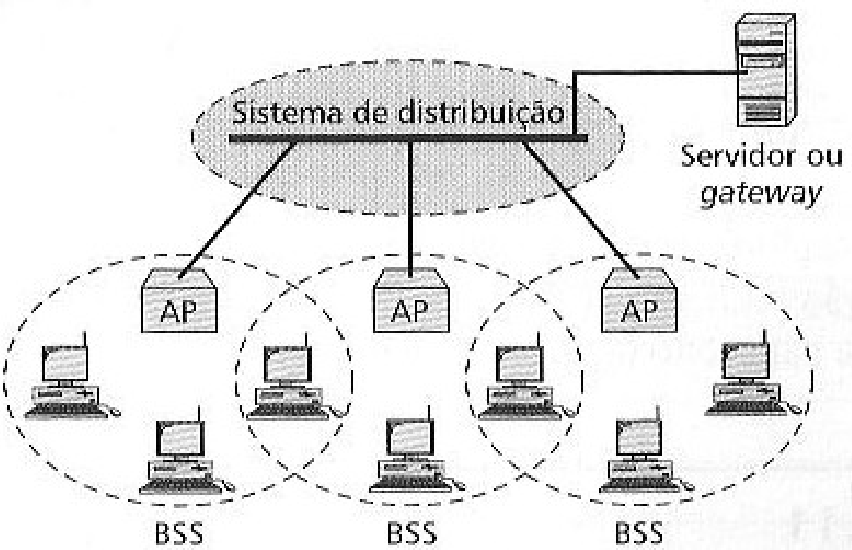

O AP opera em nível de enlace, de forma parecida com um switch ethernet (porém sua tarefa é um pouco mais complexa ...). Isso quer dizer que o AP não usa o protocolo IP para decidir como encaminhar os quadros das WSTA, e assim não faz roteamento. Uma consequência desse modo de operação do AP é que a junção de dois ou mais AP por meio de um switch ethernet, com seus respectivos BSS, faz com que WSTAs em diferentes BSS possa se comunicar como se fizessem parte da mesma rede local. A união de dois ou mais BSS, mostrada na figura a seguir, se chama ESS (Extended Service Set). Em um ESS, todos os BSS possuem o mesmo SSID. No entanto, ao se criar um ESS deve-se cuidar para evitar que BSS vizinhos usem o mesmo canal.

2.1. Canais e frequências

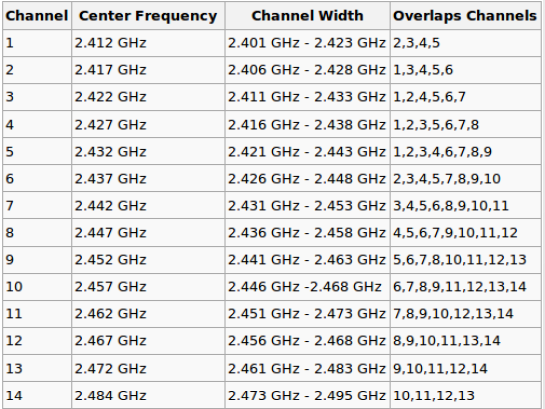

As redes IEEE 802.11b e IEEE 802.11g usam a frequência 2.4 GHz para seus canais, que são espaçados a cada 5 MHz. As redes IEEE 802.11n usam frequências de 2.4 ou 5 GHz. O padrão mais recente, IEEE 802.11ac, usa exclusivamente 5 GHz. No caso de IEEE 802.11n, ainda a mais comum de ser usada, quando na banda de 2.4 GHz os canais são numerados de 1 a 11. Quando usa modo de modulação com largura de 20 MHz, apenas três dentre onze canais (no máximo) não apresentam sobreposição. Isso ocorre porque cada canal tem largura de 5 MHz. A tabela abaixo mostra os canais usados em IEEE 802.11n, indicando a lista de canais interferentes de cada canal.

Quando se usa modulação com largura de 40 MHz, apenas um canal pode ser usado (o canal 6), pois toda a banda disponível é usada.

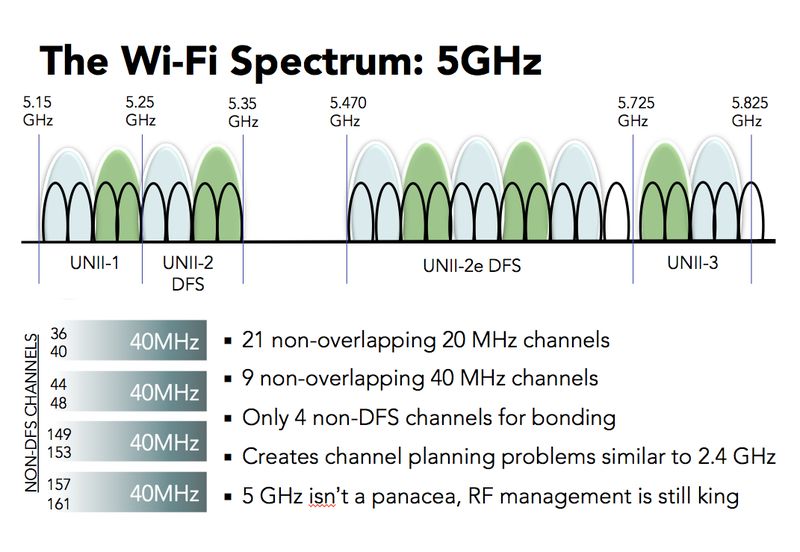

No caso da banda de 5 GHz há muito mais canais, e as combinações de canais não-sobrepostos se torna mais complexa:

2.2. Sistemas de distribuição

Uma típica WLAN com estrutura distribuída pode ser criada explorando-se o conceito de Sistema de Distribuição (DS - Distribution System).

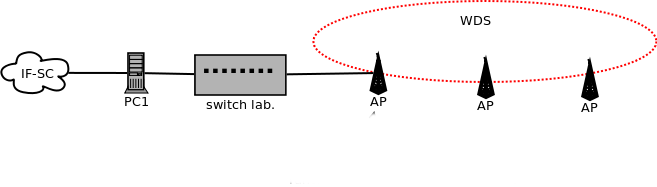

Em uma rede IEEE 802.11, vários BSS podem se combinar para formarem um ESS (Extended Station Set). A interligação entre os AP deve ser feita em nível de enlace, seja por uma rede cabeada ou por links sem-fio. Essa interligação é denominada Sistema de Distribuição, estando exemplificada na figura abaixo:

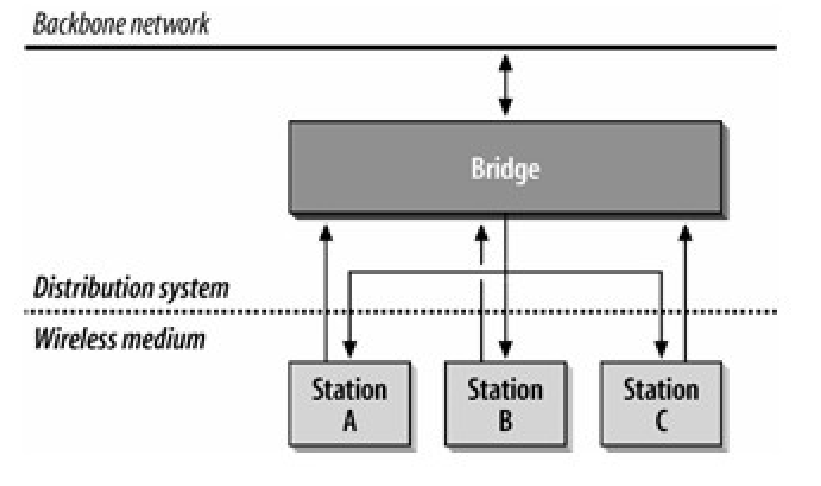

O sistema de distribuição funciona como uma ponte entre as WSTA, como mostrado na figura abaixo. Assim, se dois AP forem interligados, as WSTA que pertencem a seus BSS poderão se comunicar como se estivessem na mesma rede local.

Sistemas de distribuição podem ser implantados usando o próprio canal sem-fio, sendo assim denominados WDS (Wireless Distribution System).

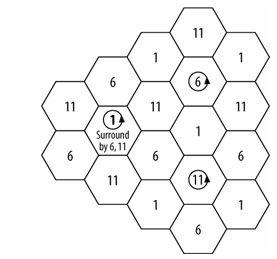

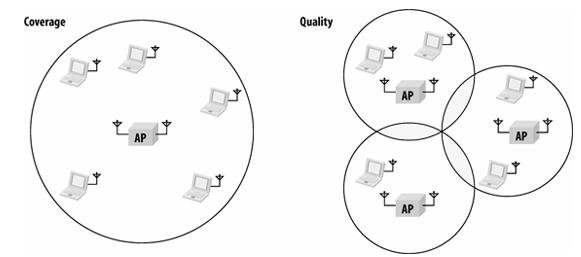

A cobertura de uma área envolve um planejamento que leve em conta as taxas mínimas desejáveis e as características dos equipamentos (potências de transmissão e ganhos de antenas) e do ambiente (existência de obstáculos, reflexões, e fontes de ruído). Além disso, deve-se minimzar a interferência entre BSS vizinhos, o que pode ser feito escolhendo-se canais que não se sobreponham. A figura abaixo mostra conceitualmente como se podem escolher os canais dos AP para atingir esse objetivo (no caso, para banda de 2.4 GHz e canais de 20 MHz).

Desta forma, podem-se criar BSS para cobrir uma área e aproveitar melhor a capacidade do meio de transmissão.

Deve-se levar em conta que a qualidade do sinal tem relação com a modulação usada (e da taxa de dados), assim o limiar entre um BSS e outro depende de como as estações medem a qualidade de sinal e quais as taxas mínimas aceitáveis. A figura abaixo ilustra possíveis alcances para diferentes taxas de dados.

2.3. Cobertura em uma rede Wifi

Vimos que, para ampliar a cobertura de uma rede sem-fio IEEE 802.11, usam-se vários AP interligados em um Sistema de Distribuição (DS). Uma das maiores dificuldades ao se implantar uma rede sem-fio é determinar:

- quantos AP são necessários

- onde devem ser instalados

- qual o canal e potência de transmissão a serem usados em cada AP.

Algumas (ou muitas) questões relacionadas à análise da cobertura de uma rede Wifi

O site survey pode ser feito de três maneiras (o video acima discute essas técnicas, e nesta página também há uma introdução):

- Site survey preditivo: realizado através de uma simulação prévia para estimar a cobertura Wi-Fi no ambiente, com base na planta do local

- Site survey passivo: realizado através de alguma ferramenta em hardware ou software para fazer uma varredura (scan) completa do espectro eletromagnético nas bandas de 2.4 GHz e 5 GHz

- Site survey ativo: o dispositivo cliente, usado para a medição, deve estar conectado no(s) SSID(s) da(s) rede(s) Wi-Fi para validar o efeito de roaming entre os APs instalados no local

Esse tipo de serviço pode ser complicado, e por isso existem empresas que vendem o serviço de análise de cobertura. Veja alguns exemplos:

Em resumo, existem algumas técnicas para estimar a cobertura de cada AP, dados sua potência de transmissão e as características do ambiente em que se encontra (paredes, portas, outros obstáculos). Um bom resumo pode ser encontrado no TCC "Estudo e projeto para o provimento seguro de uma infra-estrutura de rede sem fio 802.11" de Cesar Henrique Prescher, defendido em 2009 no curso Tecnólogo em Sistemas de Telecomunicações do IFSC. Seu trabalho mostra uma forma de fazer um site survey preditivo. Mas mesmo que se apliquem as recomendações ali descritas, ao final será necessário fazer uma verificação em campo da rede implantada (um site survey passivo). Para isso deve-se medir a qualidade de sinal sistematicamente na área de cobertura, para identificar regiões de sombra (sem cobertura ou com cobertura deficiente) e de sobreposição de sinais de APs. Tal tarefa implica o uso de ferramentas apropriadas e da aplicação de medições metódicas.

- Kismet: uma ferramenta para análise de redes sem-fio com foco em segurança

- Wireless Monitor (muita informação adicional)

- WiSpy: um dispositivo para medição de sinal

- inSSIDer: outro Wifi Scanner

Existem também aplicativos para celular capazes de fornecer boas informações sobre redes sem-fio disponíveis, e que podem auxiliar na análise de cobertura. Alguns desses aplicativos são:

- WifiAnalyser: (Android) mostra informações sobre as redes sem-fio existentes, tais como canal em que cada uma se encontra e potência de sinal

- WifiMonitor: (Android) O WiFi Monitor é uma ferramenta que possibilita observar o estado das redes Wi-Fi e coletar dados sobre seus parâmetros (força do sinal, frequência, velocidade de conexão, etc)

- NetworkAnalyzer: (IoS) Uma ferramenta para diagnóstico de problemas em redes

2.4. Redes Ad-Hoc

Ad hoc é uma expressão latina cuja tradução literal é "para isto" ou "para esta finalidade" (FONTE)

As redes Ad Hoc não dependem a rigor de existir uma infraestrutura prestabelecida para que as estações possam se comunicar. Nessas formas de organização de redes sem-fio, as estações podem transmitir quadros diretamente entre si, e mesmo entre estações fora do alcance direto. Nesse caso, a transmissão de quadros ocorre em múltiplos saltos (multihop), e depende de mecanismos para descobrir caminhos dentro da rede sem-fio.

O video a seguir ainda não tem legendas, mas a animação mostra a ideia de como funciona uma rede wifi em modo ad hoc.

Algumas de suas características são:

- Ausência de estação base (ou Access Point).

- Cada estação pode se comunicar diretamente com qualquer outra estação em seu alcance.

- Problemas dos nodos escondidos e expostos se manifestam intensamente.

- Demandam roteamento especializado para a descoberta de caminhos, quando necessário fazer encaminhamento em múltiplos saltos.

Exemplo de rede wifi ad hoc: neste caso, ela pode ser usada para comunicar laptops diretamente sem necessidade de AP

No padrão IEEE 802.11, as redes Ad Hoc são implantadas com o que se denomina iBSS (BSS independente). O prefixo independente significa que não existe ponto de acesso. Todas as estações que fazem parte do mesmo iBSS (quer dizer, que possuam o mesmo SSID) conseguem se comunicar diretamente, contanto que estejam no alcance de seus sinais. Se a rede estiver espalhada, e ainda assim se quiser que as estações consigam se comunicar, então a rede Ad Hoc deve operar com múltiplos saltos. Isso significa que um quadro transmitido por uma estação pode ser recebido e retransmitido por outra estação intermediária, até que chegue a seu destino. Essa forma de transmissão depende de que caminhos entre as estações sejam determinados dentro da rede ad hoc.

Uma rede ad hoc com múltiplos saltos (multihop)

A descoberta de caminhos, no caso de redes Ad Hoc IEEE 802.11, depende de uso de tecnologia adicional e fora do escopo da rede sem-fio. Por exemplo, se as estações se comunicarem com IPv4 ou IPv6, podem-se usar protocolos de roteamento IP (ex: AODV, OLSR). Isso demanda a configuração adicional desses protocolos, e não garante uma integração plena com a rede sem-fio - quer dizer, esses protocolos de roteamento podem não conseguir escolher os melhores caminhos, pois podem não ter acesso a todas as informações sobre as qualidades de links entre as estações.

Podem ser usadas como base para aplicações inovadoras, como redes veiculares e sistemas de transporte inteligentes. O video abaixo ilustra uma aplicação do conceito de redes ad hoc a veículos, para aumentar a segurança no trânsito.

2.5. Redes Mesh

Assim como as redes Ad Hoc, redes mesh não dependem a rigor de existir uma infraestrutura prestabelecida para que as estações possam se comunicar. A principal diferença entre redes ad hoc e mesh reside justamente em como se faz a descoberta de caminhos. Na verdade, redes mesh podem ser considerados um caso especial de redes ad hoc.

O video a seguir ainda não tem legendas, mas a animação dá uma boa ideia de como funcionam redes mesh:

De forma geral, redes mesh são compostas por um conjunto de nodos capazes de descobrir caminhos dentro da rede, os quais são usados pelos demais nodos da rede para que possam se comunicar. Assim, os nodos roteadores formam uma malha cujos caminhos idealmente são compostos pelos enlaces de melhor qualidade. Apesar de não existirem estações base (i.e. pontos de acesso), essa rede provê uma certa infraestrutura para que nodos acessem a rede e se comuniquem. Além disso, assume-se que os nodos roteadores sejam estáticos ou possuam baixo grau de mobilidade, de forma que seus enlaces sejam duradouros. Essa forma de organização se apresenta em diferentes redes sem-fio, tais como redes metropolitanas e redes industriais. Existe uma extensão ao padrão IEEE 802.11 proposta para possibilitar a formação de redes mesh com esse tipo de rede sem-fio.

Este outro video (também com legendas ainda a serem obtidas) mostra uma visão geral sobre redes mesh wifi. Ele tem mais detalhes, e mostra várias aplicações interessantes.

O padrão IEEE 802.11s (atualmente incorporado ao padrão IEEE 802.11) propõe mecanismos para o estabelecimento de redes mesh. No escopo de redes IEEE 802.11, estações capazes de formarem redes mesh (chamadas de mesh points) descobrem automaticamente suas estações vizinhas e as utilizam para estabelecerem caminhos para outras estações que estejam fora de alcance direto. Para isso, dois componentes importantes da tecnologia foram definidos:

- Um estimador de qualidade de enlace para avaliar os enlaces entre estações, e assim poder estabelecer e usar os melhores caminhos dentro da rede.

- Um ou mais protocolos de descoberta de caminhos (evita-se o termo roteamento, por estar associado uma função da camada de rede), sendo mandatório o HWMP (Hybrid Wireless Mesh Protocol). Há também o OLSR (Optimized Link State Routing Protocol), que é opcional.

Já existem produtos que exploram o modo mesh de redes IEEE 802.11. Veja alguns exemplos:

O kernel Linux possui uma implementação do IEEE 802.11s feita em software, explorando a capacidade de muitas interfaces de rede de delegarem as funções de gerenciamento do MAC para o device driver (isso é conhecido como SoftMAC). Assim, pode-se estabelecer e experimentar uma rede mesh IEEE 802.11s usando-se algumas ferramentas do Linux.

Componentes de uma rede mesh IEEE 802.11

Uma rede mesh IEEE 802.11 funciona como um único domínio de broadcast. Assim, do ponto de vista das estações é como se todas fizessem parte da mesma LAN. O conjunto de estações de uma rede mesh é denominado MBSS (Mesh BSS), sendo identificado por um nome - da mesma forma que uma rede infraestruturada possui seu SSID.

Redes mesh IEEE 802.11 são compostas por três tipos de estações:

- MP (Mesh Point): estação capaz de se comunicar pela rede mesh e agir como intermediária para encaminhar quadros, pois participa da descoberta de caminhos com o protocolo HWMP.

- MAP (Mesh AP): estação mesh que tem também papel de AP. Usada para possibilitar que estações convencionais (que não são MP) se comuniquem pela rede mesh.

- MPP (Mesh Portal): estação que interliga a rede mesh com a rede cabeada.

A figura abaixo ilustra os três tipos de estações em uma rede mesh:

Outras referências

3. Segurança em redes IEEE 802.11

Redes sem-fio oferecem muitos atrativos, como acesso ubíquo, ausência de cabeamento e suporte a usuários móveis. Mas também se sujeitam a uso indevido, uma vez que pessoas não-autorizadas no alcance do sinal do ponto de acesso podem tentar usá-la para se comunicarem. Em geral três questões fundamentais aparecem no que diz respeito à segurança em redes sem-fio:

- Acesso indevido: uso indevido da infraestrutura por pessoas não-autorizadas.

- Monitoramento do tráfego da rede: os quadros na rede sem-fio podem ser coletados e interpretados, com possível roubo ou revelação de informação sensível.

- Infiltração de equipamentos na rede: um ou mais pontos de acesso podem ser infiltrados na rede sem-fio, fazendo com que pessoas os utilizem para se comunicarem. Assim, o tráfego dessas pessoas pode passar por outra rede, sendo passível de monitoramento.

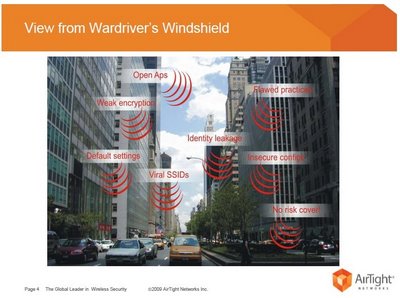

Por exemplo, redes em locais densamente ocupados (como edifícios) podem ser investigadas por alguém em busca de uma rede aberta ou fácil de ser invadida. Essa pessoa pode simplesmente querer usar o acesso à Internet disponível em alguma rede sem-fio, ou mesmo invadir os equipamentos existentes em tal rede. A figura abaixo mostra uma situação hipotética em que uma pessoa investiga a existência de redes sem-fio a partir de um carro que trafega pelas ruas.

Exemplo de varredura das redes sem-fio em um espaço urbano

Assim, uma rede sem-fio minimamente bem configurado deve usar mecanismos de segurança que impeçam ou dificultem seu uso indevido. Em um cenário usual, tal rede sem-fio poderia se apresentar como mostrado abaixo:

Várias redes Wifi com algum mecanismo de uso com segurança

Dicas de segurança para redes wifi residenciais

Para tratar essas questões, deve haver mecanismos de segurança que contemplem os seguintes requisitos:

- Autenticação de usuários: usuários da rede sem-fio devem se identificar (ou autenticar) na infra-estrutura dessa rede, de forma a se autorizarem ou não seus acessos.

- Sigilo das comunicações: o tráfego na rede sem-fio deve ser encriptado, para que não seja inteligível caso sejam capturados por usuários mal-intencionados que estejam monitorando a rede sem-fio.

- Autenticação dos pontos de acesso: pontos de acesso devem se identificar para os usuários, para evitar a infiltração de pontos de acesso indevidos na rede.

Há mecanismos de segurança usados em redes IEEE 802.11 que contemplam todos os requisitos acima (WPA-EAP, WPA Enterprise), ou parcialmente (WPA-PSK ou WPA Personal). WPA-EAP aproveita a infraestrutura IEEE 802.1x, junto com técnicas de encriptação entre estações sem-fio, para atender esses requisitos. Já WPA-PSK usa apenas as técnicas de encriptação, não havendo um controle de acesso baseado em usuário. Nas próximas seções esses modos de segurança são apresentados com mais detalhes.

3.1. Tecnologias de segurança: WPA e WPA2

O padrão IEEE 802.11i apresenta um conjunto de mecanismos de segurança, e é popularmente conhecido como WPA e WPA2 (ver aqui mais detalhes).

Um resumo sobre alguns mecanismos de segurança para redes Wifi

Há dois tipos de autenticação no padrão WPA. Um direcionado para redes corporativas que utiliza um servidor de autenticação 802.1x/EAP, portanto uma infra-estrutura complementar, e um outro, mais simples, projetado para pequenas redes em escritórios e para redes domésticas (redes SOHO – Small Office/Home Office). Estes dois tipos de autenticação são denominados WPA Corporativo e WPA Pessoal, respectivamente.

- WPA Pessoal: como um usuário comum não é capaz de instalar e fazer a manutenção de um servidor de autenticação criou-se o WPA-PSK (WPA-Pre Shared Key) que é uma senha previamente compartilhada entre o AP e os clientes. Neste caso, autenticação é feita pelo AP. A chave é configurada manualmente em cada equipamento pertencente à rede e pode variar de 8 a 63 caracteres ASCII.

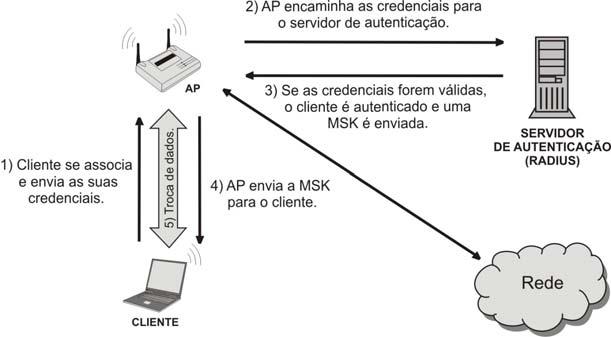

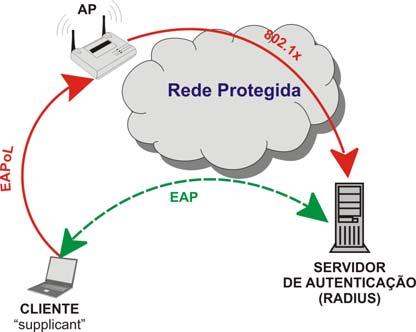

- WPA Corporativo: neste caso, o AP não é responsável por nenhuma autenticação. Tanto a autenticação do usuário quanto do dispositivo é feita por um servidor de autenticação. Utiliza-se uma infra-estrutura complementar formada por um servidor que usa o padrão de autenticação 802.1x em conjunto com algum tipo de EAP (Extensible Authentication Protocol). O EAP é um protocolo de comunicação utilizado entre o AP e o servidor de autenticação. Este protocolo já era largamente utilizado em redes cabeadas e se mostrou também adequado quando integrado às redes sem fio. Quando um cliente solicita uma autenticação, o servidor de autenticação verifica em sua base de dados se as credenciais apresentadas pelo solicitante são válidas, em caso positivo o cliente é autenticado e uma chave chamada Master Session Key (MSK) lhe é enviada. Na maioria das vezes, utiliza-se como servidor de autenticação um servidor RADIUS, mas não é obrigatório. O processo de autenticação é ilustrado na figura a seguir.

A autenticação com WPA EAP

O EAP é responsável por criar um canal lógico de comunicação seguro entre o cliente (supplicant) e o servidor de autenticação, por onde as credenciais irão trafegar. Fisicamente, o cliente se comunica com o AP através do protocolo EAPoL (Extensible Authentication Protocol over LAN) e o AP, por sua vez, se comunica com o servidor de autenticação através do protocolo 802.1x, conforme mostra a próxima figura.

WPA Corporativo

As credenciais podem ser representadas através do binômio usuário/senha, smart cards, certificados digitais, biometria, entre outras formas. Atualmente, os tipos de EAP mais utilizados são: EAP-MD5, EAP-TLS (EAP-Transport Layer Security), EAP-TTLS (EAP-Tunneled Transport Layer Security) e PEAP (Protected Extensible Authentication Protocol).

Após a autenticação, inicia-se o processo de derivação da PMK em que as chaves serão estabelecidas, este processo é chamado de 4-Way-Hadshake. Se a autenticação foi baseada no modo PSK, a chave PMK é a própria PSK. Se não, a PMK é derivada a partir da MSK que foi compartilhada durante o processo de autenticação 802.1x/EAP. A PMK nunca é usada para encriptação ou integridade. Ela é usada para gerar chaves temporárias (Pariwise Transient Key - PTK). A PTK é um conjunto de chaves, entre elas a chave de criptografia de dados (Temporal Encryption Key – TEK ou TK) e a chave de integridade de dados (Temporal MIC Key - TMK). Ao final do 4-Way-Hadshake é garantido que tanto o cliente quanto o AP possuem a mesma PTK, estando prontos para a troca de dados

Ver também:

- Boa parte do texto desta lição veio deste trabalho: A. G. Linhares, P. A. Gonçalves. "Uma Análise dos Mecanismos de Segurança de Redes IEEE 802.11: WEP, WPA, WPA2 e IEEE 802.11w". Relatório Técnico, Centro de Informática, Universidade Federal de Pernambuco. 2006. Obtido em: https://www.cin.ufpe.br/~pasg/gpublications/LiGo06.pdf

- Este tutorial aprofunda um pouco mais os detalhes sobre os mecanismos de segurança usados na proteção de uma rede Wifi

- A Wifi Alliance faz as certificações de produtos com respeito a conformidade com os padrões Wifi. Veja este resumo sobre segurança em redes Wifi.

4. O problema do acesso ao meio

professor (es) e aluno (s) compartilham da mesma forma o mesmo meio de transmissão único. O problema central em ambos os cenários é determinar quem fala (isto é, transmite no canal), e quando. Como humanos, desenvolvemos um conjunto elaborado de protocolos para compartilhar o canal de transmissão:

- “Dê a todos uma chance de falar.”

- "Não fale até que falem com você."

- “Não monopolize a conversa.”

- "Levante a mão se tiver uma pergunta."

- “Não interrompa quando alguém estiver falando.”

- “Não adormeça quando alguém estiver falando.”

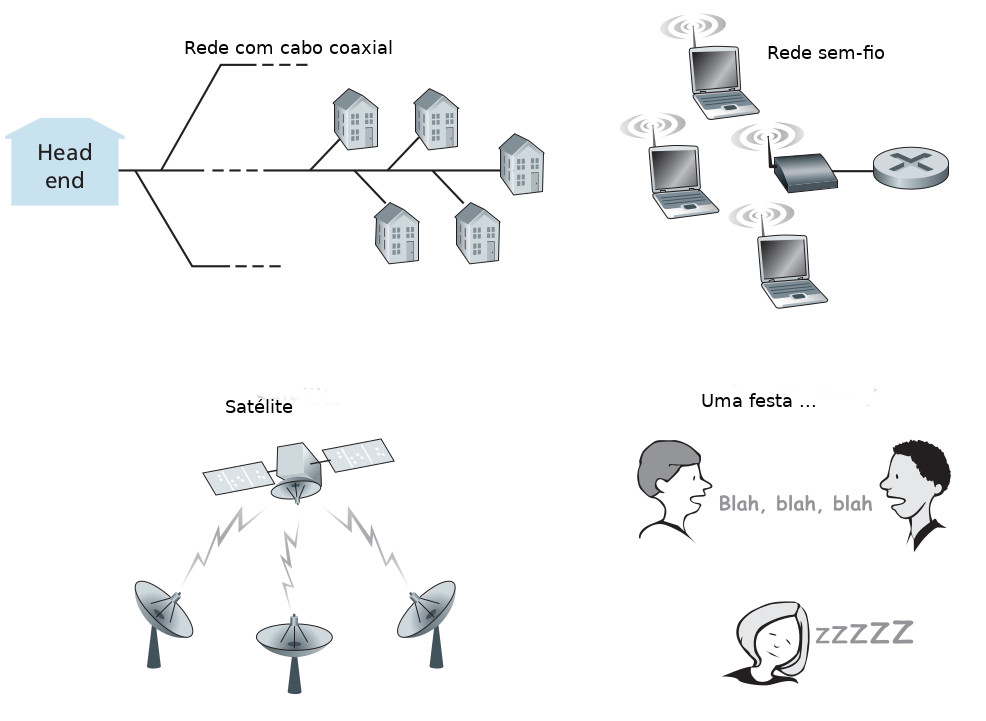

Redes de computadores também têm protocolos - chamados de protocolos de acesso múltiplo

- pelos quais os nós regulam sua transmissão no canal de transmissão compartilhado. Conforme mostrado na Figura 5.8, vários protocolos de acesso são necessários em uma ampla variedade de configurações de rede, incluindo redes de acesso com e sem fio, e redes de satélite. Embora tecnicamente cada nó acesse o canal de transmissão por meio de seu adaptador, nesta seção iremos nos referir ao nó como o dispositivo transmissor e receptor. Na prática, centenas ou mesmo milhares de nós podem se comunicar diretamente através de um canal de transmissão.

Como todos os nós são capazes de transmitir quadros, mais de dois nós pode transmitirem quadros ao mesmo tempo. Quando isso acontece, todos os nós recebem vários quadros sobrepostos; isto é, os quadros transmitidos colidem em todos os receptores. Normalmente, quando há uma colisão, nenhum dos nós de recebimento pode entender qualquer um dos quadros que foram transmitidos; em certo sentido, os sinais

dos quadros colidindo tornam-se misturados de uma forma que não há como separá-los. Assim, todos os quadros envolvidos na colisão são perdidos e o canal de transmissão é desperdiçado durante o tempo usado para as transmissões. Claramente, se muitos nós desejam transmitir quadros com frequência, muitas transmissões resultarão em colisões, e grande parte da largura de banda do canal de transmissão será desperdiçada.

4.1. O acesso ao meio CSMA/CA

O protocolo MAC usado em redes IEEE 802.11 se chama CSMA/CA (Carrier Sense Multiple Access/Collision Avoidance). Ele foi desenhado para prover um acesso justo e equitativo entre as WSTA, de forma que em média todas as WSTA tenham as mesmas oportunidades de acesso ao meio (entenda isso por "oportunidades de transmitirem seus quadros"). Além disso, em seu projeto foram incluídos cuidados para que colisões sejam difíceis de ocorrer, mas isso não impede que elas aconteçam. Os procedimentos e cuidados do MAC para evitar e tratar colisões apresentam um certo custo (overhead), que impedem que as WSTA aproveitem plenamente a capacidade do canal sem-fio. Consequentemente, a vazão pela rede sem-fio que pode de fato ser obtida é menor que a taxa de bits nominal (por exemplo, com IEEE 802.11n e taxa de 150 Mbps, na prática pode se obter uma taxa efetiva em torno de 80 MBps).

O video a seguir resume o funcionamento do CSMA/CA, e explica porque algo assim é necessário. Mas primeiro ele explica o CSMA/CD, que fazia algo parecido em redes Ethernet antigas (isso ajuda a entender o CSMA/CA).

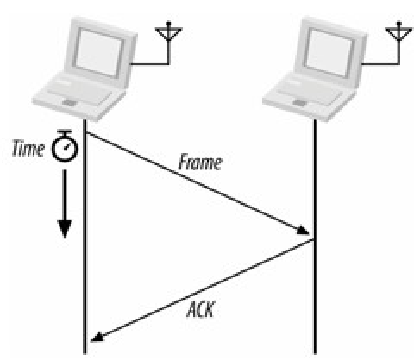

O protocolo CSMA/CA implementa um acesso ao meio visando reduzir a chance de colisões. Numa rede sem-fio como essa, não é possível detectar colisões, portanto uma vez iniciada uma transmissão não pode ser interrompida. A detecção de colisões, e de outros erros que impeçam um quadro de ser recebido pelo destinatário, se faz indiretamente com quadros de reconhecimento (ACK). Cada quadro transmitido deve ser reconhecido pelo destinatário, como mostrado abaixo, para que a transmissão seja considerada com sucesso.

Envio de um quadro de dados, com subsequente reconhecimento (ACK)

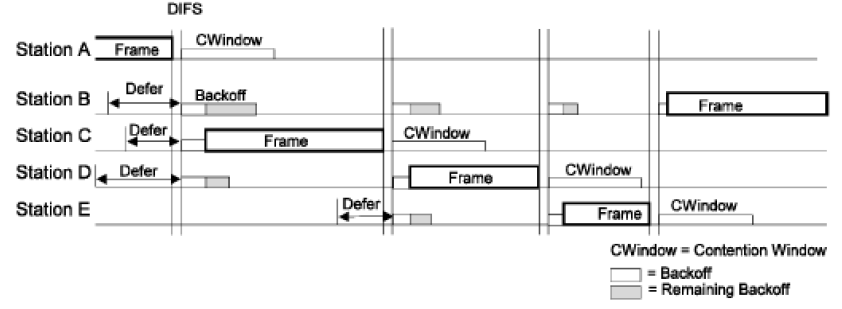

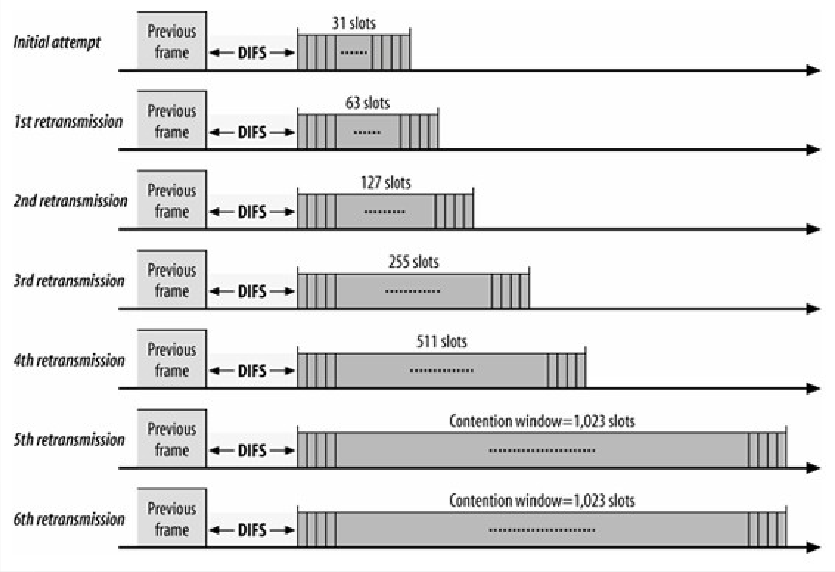

O não recebimento de um ACK desencadeia uma retransmissão, de forma parecida com o procedimento de retransmissão do CSMA/CD ao detectar colisão. Antes de efetuar uma retransmissão, o MAC espera um tempo aleatório denominado backoff (recuo). Esse tempo é sorteado dentre um conjunto de possíveis valores que compõem a Janela de Contenção (Cw - Contention Window), representados no intervalo [0, Cw]. O valor de Cw varia de (15 para IEEE 802.11a/g/n e 31 para 802.11b) a (1023), e praticamente dobra a cada retransmissão de um mesmo quadro. A figura abaixo ilustra as janelas de contenção para retransmissões sucessivas.

Backoff para retransmissões sucessivas

Resumidamente, o protocolo MAC usa basicamente dois mecanismos principais para fazer o acesso ao meio:

- Antes de uma transmissão, verifica-se se o canal está livre. Caso não esteja, deve-se primeiro aguardar que fique livre.

- Cada quadro transmitido deve ser confirmado pelo receptor. Isso quer dizer que o receptor deve enviar um quadro de confirmação para o transmissor (ACK). Se esse quadro ACK não for recebido, o transmissor assume que houve um erro. Nesse caso, o transmissor faz uma retransmissão.

- Antes de uma retransmissão o transmissor se impõem um tempo de espera aleatório chamado de backoff. A duração máxima do backoff depende de quantas retransmissões do mesmo quadro já foram feitas.

A figura abaixo ilustra um cenário em que cinco WSTA disputam o acesso ao meio. Repare os backoff feitos pelas WSTA antes de iniciarem suas transmissões. Esse backoff sempre precede uma transmissão quando a WSTA for verificar o canal sem-fio e o encontra ocupado (pense em por que o MAC deve fazer isso ...).

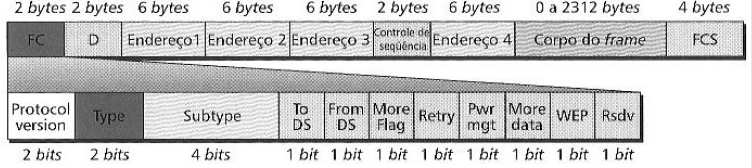

Por fim, o MAC CSMA/CA usado nas redes IEEE 802.11 define uma formato de quadros, mostrado na figura abaixo. Note que ele é diferente do quadro ethernet, e portanto o AP precisa traduzir os cabeçalhos de quadros que viajam da rede cabeada para a WLAN, e vice-versa. Note também que os endereços MAC do CSMA/CA são os mesmos que em redes ethernet.