Redes locais

| Site: | Moodle - IFSC |

| Curso: | Instalação de Equipamentos de Rede |

| Livro: | Redes locais |

| Impresso por: | Usuário visitante |

| Data: | sexta, 12 Set 2025, 13:35 |

1. Tipos de redes

O foco da disciplina IER é a infra-estrutura de rede, representada pelas camadas Internet e Acesso a rede no modelo TCP/IP (ou camadas Rede e inferiores no modelo OSI). Ela diz respeito ao conjunto de equipamentos, links, protocolos e tecnologias empregados para construir uma rede de computadores em curtas ou longas distâncias. Essa rede pode ser assim usada para que sistemas finais consigam se comunicar, tais como computadores de usuários, servidores, smartphones, e quaisquer outros dispositivos que produzam ou consumam dados. Desta forma, em IER iremos conhecer tecnologias envolvidas nessas camadas inferiores, bem como selecionar e configurar equipamentos, e interligá-los para construir redes de computadores.

Em nosso estudo, iniciaremos com tecnologias de comunicação para distâncias curtas. Tais tecnologias possibilitam que dispositivos se comuniquem diretamente, com distâncias até algumas dezenas de metros (em alguns casos, até poucas centenas de metros). Elas possibilitam conectar dispositivos em diferentes cenários, tais como:

- Computadores, laptops, celulares, tablets e smartTV em uma rede residencial

- Caixas de som, teclados, headsets e mouses (entre outros), associando-os a computadores, celulares ou laptops

- Sensores para monitoramento ambiental e de máquinas em plantas industriais

- Sensores e atuadores em hortas convencionais e hidropônicas

- Celulares e automóveis ou motocicletas

- Pagamento por aproximação com cartões ou celulares, ou leitura de documentos.

Tipos de redes de acordo com escopo espacial

Existem diferentes cenários e aplicações em que se necessita de conectividade local. Nesse sentido, definiram-se algumas categorias de tecnologias de comunicação:

- LAN (Local Area Network): as redes locais se constituem de tecnologias capazes de interligar dispositivos em distâncias de até poucas centenas de metros, e por meio guiado (com cabos). Atualmente, a tecnologia dominante é Ethernet (padrão IEEE 802.3)

- WLAN (Wireless Local Area Network): as redes locais sem-fio são capazes de interligar dispositivos distantes até algumas dezenas de metros. A tecnologia dominante é Wifi (padrão IEEE802.11)

- WPAN (Wireless Personal Area Network): as redes sem-fio pessoais interligam dispositivos até alguns metros, ou poucas dezenas de metros. Duas tecnologias conhecidas nessa categoria são Bluetooth (padrão IEEE 802.15.3) e Zigbee (que inclui o padrão IEEE 802.15.4)

- WBAN (Wireless Body Area Network): as redes de área corporal se constituem de dispositivos vestíveis. Uma aplicação promissora existe na área da saúde, para monitoramento de sinais vitais de pacientes de forma menos intrusiva. Há padrões propostos para esse tipo de rede, como IEEE 802.15.6 (WBAN) e ETSI SmartBANs

- NFC (Near Field Communication): os links com proximidade proporcionam comunicação entre dispositivos em distâncias muito pequenas, até de poucos centímetros. São usadas em passaportes, cartões de pagamento e celulares. Existem alguns padrões para NFC, dentre eles ECMA-352.

Um video sobre tipos de redes ...

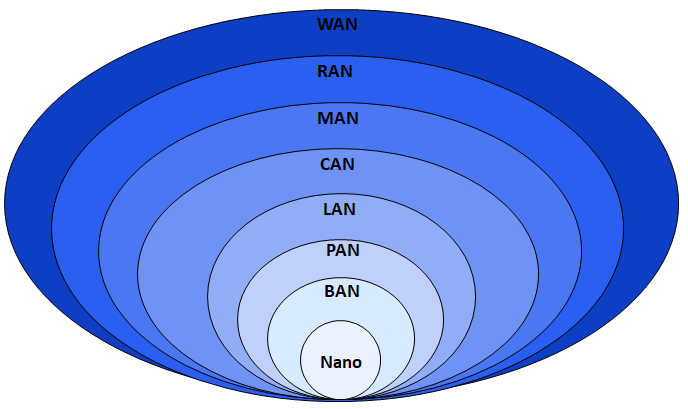

Existem outras categorias, porém estas são as mais difundidas para conectividade local. Um sumário de outras classificações, obtido na Wikipedia, é resumido nesta figura:

Tipos de rede de acordo com escopo espacial. FONTE: Wikipedia

1.1. Redes locais

As LAN são usadas em larga escala para interligar computadores, servidores, roteadores, e outros equipamentos de comunicação. Elas proporcionam a possibilidade de transmitir dados com alta taxa de transmissão (atualmente, 1 Gbps ou mais), com baixo custo e alta qualidade de transmissão. No entanto, as distâncias entre equipamentos são da ordem de até algumas dezenas de metros (ou algumas poucas centenas de metros, dependendo do tipo de cabeamento). Um conjunto de padrões definido para LANs especifica uma faixa de taxas de dados e abrange uma variedade de topologias e meios de transmissão, sendo IEEE 802.3 e correlatos os padrões mais difundidos.

Algumas tecnologias para LAN são:

- Ethernet (IEEE 802.3): largamente utilizada hoje em dia, na prática domina amplamente o cenário de redes locais. Oferece taxas de transmissão de 10 Mbps, 100 Mbps, 1 Gbps, 10 Gbps, 40 Gbps e 100 Gbps. O cabeamento pode ser coaxial, par-trançado ou fibra-ótica.

- Token Ring (IEEE 802.5): foi usada nos anos 80 e início dos anos 90, mas está em desuso ... muito difícil de encontrar uma rede local deste tipo hoje em dia. As taxas de transmissão eram de 4 Mbps e 16 Mbps, e uma versão de 100 Mbps chegou a ser desenvolvida. Usava cabos par-trançado blindados e não-blindados.

- Fiber Channel: criado especificamente para interligar servidores em redes de armazenamento de dados (SAN). Ofere taxa de transmissão de até 128 Gbps, e usa cabos de fibra-ótica.

- Infiniband: criado para interligar equipamentos para fins de computação de alto-desempenho. Mantém-se na ativa nesse nicho específico. As taxas de transmissão são de 8 Gbps até 600 Gbps.Usa cabos de cobre ou fibra-ótica.

Exemplos de uso de redes locais

Exemplos de redes locais são fáceis de apresentar. Praticamente toda rede que interconecta computadores de usuários é uma rede local - mesmo no caso de redes sem-fio, um caso especial a ser estudado mais a frente. A rede do laboratório de Redes de Computadores, onde temos nossas aulas, é uma rede local. Os demais computadores do câmpus formam outra rede local. Quando em casa se instala um roteador GPON ou ADSL e se conectam a ele um ou mais computadores, cria-se também uma rede local. Portanto, redes locais são bastante comuns e largamente utilizadas. Ainda assim, cabem alguns outros exemplos de possíveis redes locais, mostrados abaixo:

Uma LAN com vários computadores em uma LAN party

Uma LAN típica com um link para Internet

Um data center com servidores interligados por uma ou mais LAN

Um tipo de LAN especial para interligar servidores de armazenamento (storage), chamada SAN (Storage Area Network)

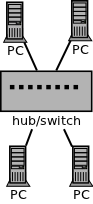

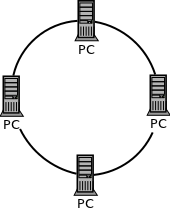

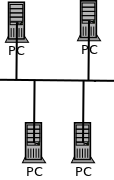

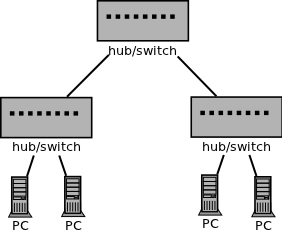

Topologias

Uma topologia de rede diz respeito a como os equipamentos estão interligados. No caso da rede local, a topologia tem forte influência sobre seu funcionamento e sobre a tecnologia adotada. Dependendo de como se desenha a rede, diferentes mecanismos de comunicação são necessários (em particular o que se chama de acesso ao meio). A eficiência da rede (aproveitamento da capacidade de canal, vazão) e sua escalabilidade (quantidade de computadores e equipamentos que podem se comunicar com qualidade aceitável) também possuem relação com a topologia.

Topologias de rede

A tabela abaixo exemplifica topologias conhecidas de redes locais.

1.2. Arquitetura IEEE 802

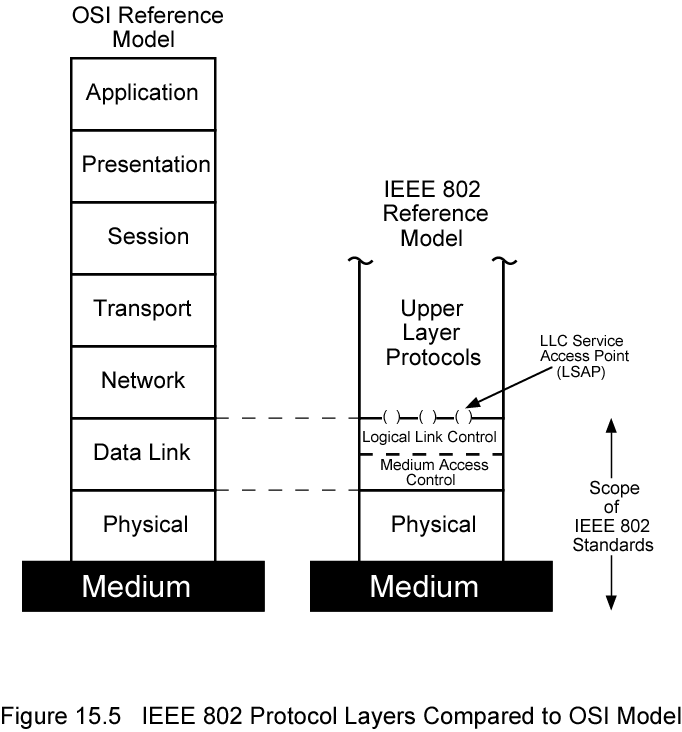

A arquitetura IEEE 802 define um conjunto de normas e tecnologias para redes no escopo das camadas física (PHY) e de enlace. A camada de enlace é dividida em duas subcamadas:

- LLC (Logical Link Control): o equivalente a um protocolo de enlace de fato, porém nem todo padrão IEEE 802 o utiliza.

- MAC (Medium Access Control): um protocolo de acesso ao meio de transmissão, que depende do tipo de meio físico e tecnologia de comunicação. Esse tipo de protocolo é necessário quando o meio de transmissão é compartilhado, pois ele coordena ou arbitra quem transmite a cada instante.

Alguns padrões conhecidos (lista completa):

- IEEE 802.3 e variações: conhecidos como LAN Ethernet

- IEEE 802.1: tecnologias para interligação de LANs

- IEEE 802.11 e variações: conhecidos como WLAN (redes locais sem-fio), o que inclui WiFi

- IEEE 802.15: padrões para WPAN (redes pessoais sem-fio), incluindo Bluetooth

Protocolo de acesso ao meio (MAC)

O protocolo de acesso ao meio (MAC) é parte da camada de enlace na arquitetura IEEE 802, e tem papel fundamental na comunicação entre estações. O MAC é responsável por:

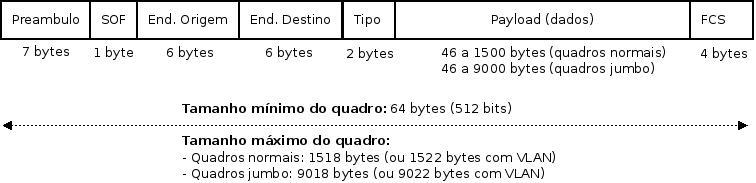

- Definir um formato de quadro onde deve ser encapsulada uma PDU de um protocolo de camada superior. Por exemplo, o quadro Ethernet (padrão IEEE 802.3) tem este formato:

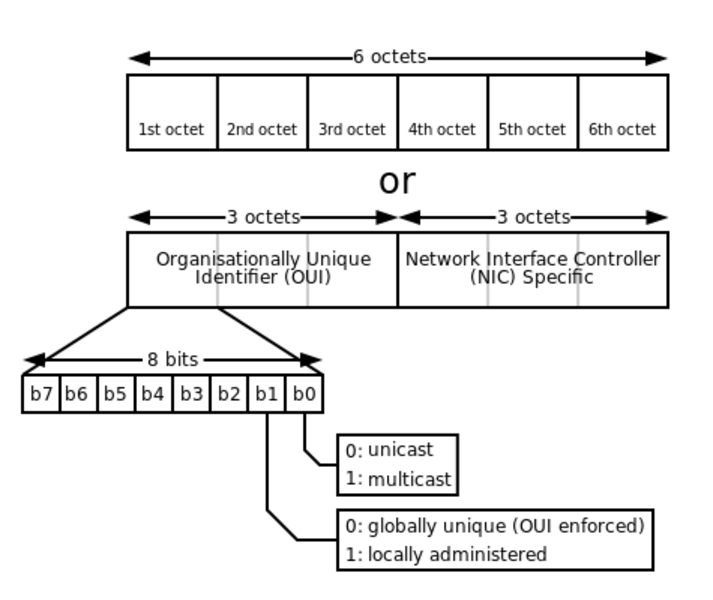

- Endereçar as estações, já que o meio de transmissão é multiponto (ver campos Endereço Destino (destination address) e Endereço de origem (source address) no quadro Ethernet). Endereços têm 6 bytes, em que informam o fabricante (OUI) e o número do adaptador de rede, conforme mostrado a seguir:

Formato do endereço MAC (criado por: Inductiveload, modificado/corrigido por: Kju Link do original)

- Acessar o meio para efetuar a transmissão de quadros, resolvendo conflitos de acesso quando necessário. Um conflito de acesso (chamado de colisão) pode ocorrer em alguns casos quando mais de uma estação tenta transmitir ao mesmo tempo. Isso é fundamental em redes sem-fio, tais como Wifi (IEEE 802.11) e Bluetooth (IEEE 802.15.3), porém não é mais necessário nas LAN ethernet atuais (IEEE 802.3), que operam em modo full-duplex.

1.3. Padrão IEEE 802.3 (Ethernet)

Redes locais Ethernet (padrão IEEE 802.3 e extensões) são compostas de equipamentos que se comunicam, denominados estações (STA na padrão IEEE 802.3), de equipamentos que os interligam (hubs e switches), e do meio de transmissão. Essa tecnologia interliga as estações, de forma todas estações em uma mesma rede local consigam se comunicar diretamente.

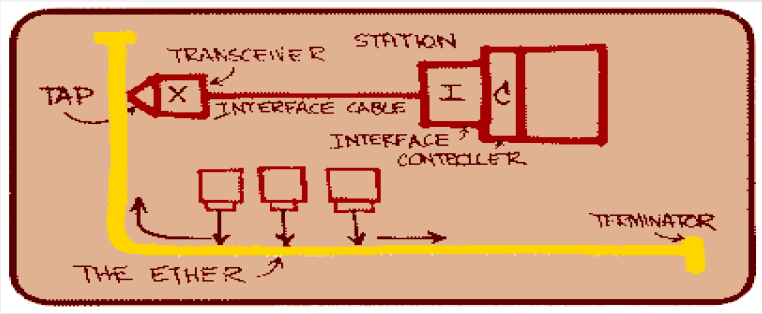

A rede Ethernet foi concebida em um projeto conjunto das empresas Dec Digital, Xerox e Intel, nos anos 1970. Originalmente, esse tipo de rede foi projetado na forma de um cabo coaxial compartilhado entre estações. Essa forma de interligar as estações resultava em uma topologia em barramento. Em cada estação, uma interface de rede (também chamada de adaptador) se conecta ao cabo coaxial por meio de um transceiver. cabia ao transceiver codificar o sinal digital da interface para ser transmitido pelo cabo coaxial, e vice-versa. Por fim, a interface era responsável por enviar e receber quadros (frames), buscando evitar transmitir algo enquanto o cabo coaxial estivesse ocupado. Esses componentes podem ser vistos na figura a seguir, que é um desenho clássico feito por Bob Metcalfe, um dos criadores da rede Ethernet, em 1976.

Desenho usado por Bob Metcalfe, um dos criadores da Ethernet, para apresentação em uma conferência em 1976.

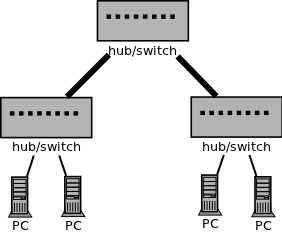

Hoje em dia, as redes locais Ethernet não usam cabos coaxiais. Ao invés disso, elas são implantadas com cabos de par-trançado ou fibra ótica, em topologias do tipo estrela, árvore, árvore-gorda, anel, e possivelmente outras. As estações são interligadas por meio de switches, que são equipamentos concentradores que comutam quadros entre as estações. A estrutura de uma rede Ethernet é mais complexa do que o modelo inicial, como apresentado anteriormente, porém proporciona uma eficiência muito maior nas comunicações. Além de oferecer taxas de dados muito superiores, as redes Ethernet atuais com switches eliminaram o problema das colisões, que reduzia a taxa de dados efetiva em redes com muitas estações.

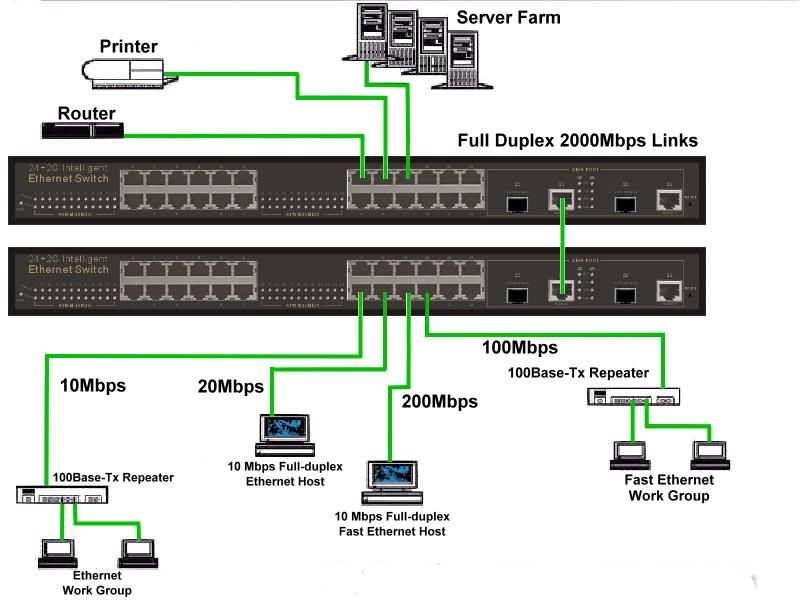

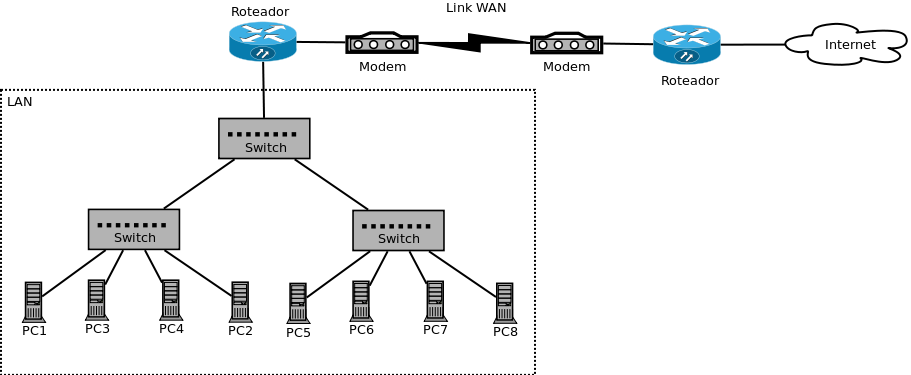

A figura abaixo ilustra uma rede local hipotética com seus vários componentes. Pode não parecer, mas essa rede tem uma topologia em estrela.

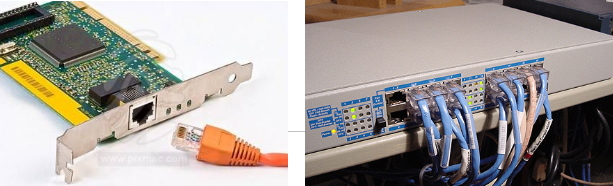

De forma geral, uma estação possui um ou mais adaptadores de rede (placas de rede, ou NIC – Network Interface Card), como na figura abaixo à esquerda. Atualmente, adaptadores de rede das estações são conectados a um switch por meio de cabos de rede TP (par trançado) com conectores RJ-45, mostrado na figura abaixo à direita. Como mencionado, também é possível usar fibra ótica, o que demanda uma interface de rede específica, ou o uso de transceivers óticos (conversores de sinal elétrico para ótico).

Em resumo, são estes os elementos de uma rede Ethernet:

- Estações: equipamentos que se comunicam pela rede. Ex: computadores e roteadores.

- Interface de rede (NIC): dispositivo embutido em cada estação com a finalidade de prover o acesso à rede. Implementa as camadas PHY e MAC.

- Meio de transmissão: representado pelos cabos por onde os quadros ethernet são transmitidos. Esses cabos são conectados às interfaces de rede das estações.

- Switch: equipamento de interconexão usado para interligar as estações. Cada estação é conectada a um switch por meio de um cabo. Um switch usualmente possui múltiplas interfaces de rede (12, 24 ou mais). Uma rede com switches apresenta uma topologia física em estrela, árvore ou mesmo em anel !

Ethernet full-duplex e comutada

O padrão sofreu um grande número de atualizações e extensões desde sua concepção nos anos 1980. Por exemplo, em sua primeira versão uma rede ethernet apresentava taxa de transmissão de 10 Mbps em half-duplex, porém atualmente essas redes operam em 1 Gbps em modo full-duplex. Na realidade, já existem versões em uso com taxas de 10 Gbps, e outras mais recentes com taxas de até 100 Gbps (ver página 46 da revista RTI online). Uma tabela dessas extensões ao padrão podem ser vistas na Wikipedia.

Além de taxas maiores de transmissão, a operação em modo full-duplex predominante nas versões recentes do padrão prescindem do controle de acesso ao meio feito pelo protocolo MAC. Quando em modo half-duplex, o controle de acesso ao meio do tipo CSMA/CD (Carrier Sense Multiple Access/Collision Detect - Acesso Múltiplo com Detecção de Portadora/Detecção de Colisões) ainda é necessário.

Ethernet half-fuplex e o MAC CSMA/CD

Quando em modo half-duplex, usa-se o acesso ao meio do tipo CSMA/CD, que é probabilístico: uma estação verifica se o meio está está livre antes de iniciar uma transmissão, mas isso não impede que ocorra uma colisão (apenas reduz sua chance). Se acontecer uma colisão, cada estação envolvida usa esperas de duração aleatória para desempate, chamadas de backoff. A ideia é que as estações sorteiem valores de espera diferentes, e assim a que tiver escolhido um valor menor consiga transmitir seu quadro. Veja o video a seguir para entender como isso é feito.

O acesso ao meio CSMA/CD

As colisões e esperas (backoffs) impedem que esse protocolo de acesso ao meio aproveite totalmente a capacidade do meio de transmissão. Nas gerações atuais do padrão IEEE 802.3 (Gigabit Ethernet e posteriores) o CSMA/CD não é mais utilizado. Nessas atualizações do padrão, o modo de comunicação é full-duplex (nas versões anteriores, que operavam a 10 e 100 Mbps, há a possibilidade de ser half ou full-duplex). Se as comunicações são full-duplex, então conceitualmente não existem colisões. Isso se deve ao fato de que nessas novas versões cada estação possui uma via exclusiva para transmitir e outra para receber, portanto não existe mais um meio compartilhado.

Leia também

Seção 5.4 do livro Redes de Computadores e a Internet, 6a edição, de James Kurose e Keith Ross.

1.4. LAN ethernet com switches

Na seção sobre o padrão IEEE 802.3, foi visto que um elemento essencial para criar uma LAN é o switch. Esse equipamento serve para interligar os demais dispositivos que usam a rede, tais como computadores, servidores e roteadores. Toda a organização de uma LAN, que diz respeito ao desenho da rede (sua topologia) e controles sobre as comunicações dos dispositivos no escopo da LAN, são feitos nos switches por meio de algumas tecnologias para interligação de redes locais.

Interligação de LANs (padrão IEEE802.1D)

As LANs podem ser interligadas utilizando ativos de redes como: hubs, switches e roteadores. Porém nesta seção trataremos dos switches, que são equipamentos que funcionam em conformidade com o padrão IEEE 802.1D. Os switches são peças essenciais na infraestrutura de uma LAN. Sua função é comutar quadros entre os equipamentos a ele conectados. Veja no seguinte video como um switch funciona.

Comparação entre hub (??), switch e roteador

Bridge learning

Nos dias atuais, não é mais usual utilizar bridges para dividir a rede em segmentos pois os switches já desempenham essa função (na verdade, switches são um tipo de bridge). Os switches criam segmentos individuais para cada host, o que elimina o problema das colisões, além de possibilitar segmentar uma rede. Um switch possui várias portas, cada qual podendo se conectar a um computador ou a uma outra LAN. A função do switch é repassar os quadros entre os computadores que estão conectados a ele, utilizando o endereço MAC de destino existente em cada quadro para determinar por qual porta retransmiti-lo.

Como switches aprendem os endereços MAC dos demais equipamentos (ver a partir de 1:45)

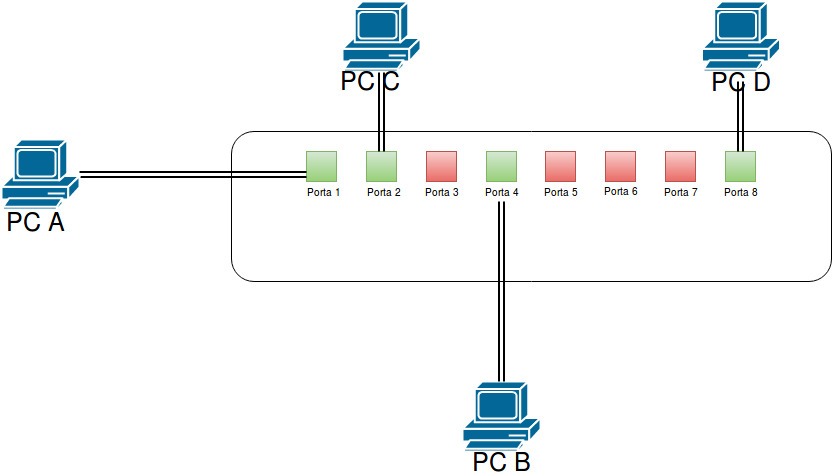

Um switch aprende dinamicamente os endereços MAC acessíveis em cada porta usando a técnica bridge learning. Para saber quais os endereços MAC conectados a cada porta, um switch registra em uma tabela o endereço MAC de origem de um quadro recebido por uma porta. Essa tabela de endereços MAC associa cada endereço aprendido à porta por onde o respectivo quadro foi recebido. Por exemplo, imagine 2 computadores, A e B, conectados a um mesmo switch porém em portas distintas como mostrado na Figura a seguir:

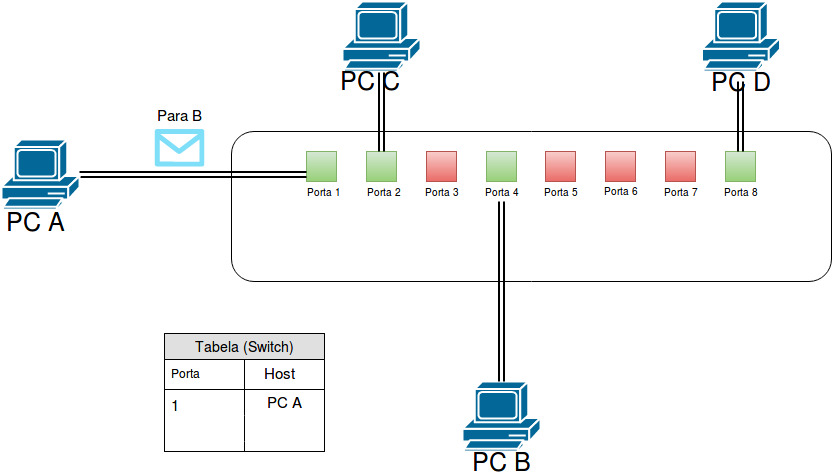

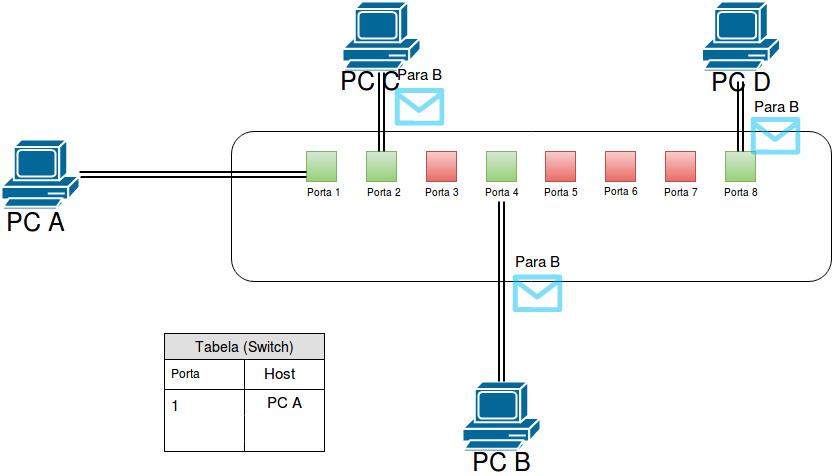

Se o computador A deseja se comunicar com B, A envia um pacote para B. Entretanto, o switch não saberá em um primeiro momento a qual porta o PC B esta conectado. Sendo assim, o switch registra em sua tabela que o computador A está conectado na porta 1 ...

... e envia o pacote de A para todas as portas.

Apenas o B aceita o quadro, pois o endereço MAC de destino nele contido corresponde a seu próprio endereço MAC. Supondo que B responda a mensagem de A (imagine que o quadro recebido por B contivesse uma mensagem ICMP echo request), o switch recebe esse quadro enviado por B, e então anota em sua tabela de endereços MAC o endereço MAC de origem desse quadro e a porta por onde foi recebido. Uma vez preenchida a tabela, o switch pode encaminhar os quadros diretamente para A e B, estabelecendo comunicação isolada entre os computadores de origem e destino. Por fim, os quadros de broadcast e multicast são sempre enviados por todas as portas do switch, a não ser que a rede seja explicitamente segmentada em VLANs (ver adiante).

- Para ver um novo exemplo veja esta animação

1.5. Segmentação de LANs

Quando uma rede de uma organização é grande, contendo muitos computadores (algumas dezenas ou mais), e cobrindo uma área física ampla, costuma-se dividi-la em redes menores. Esse procedimento se chama segmentação da rede, e o objetivo é reduzir a complexidade de administração de uma rede grande. Além disso, redes menores, cada uma com sua própria subrede, são úteis para separar conjuntos de equipamentos, de acordo com seus usos ou finalidades. Por exemplo, em uma empresa pode haver um rede para a diretoria, outra para o pessoal do atendimento ao público, e uma terceira para o pessoal técnico. Essa divisão torna mais fácil definir diferentes políticas de segurança e usos de recursos da rede. Assim, dados esses benefícios, segmentar redes é uma prática comum, e pode ser feita de diferentes formas.

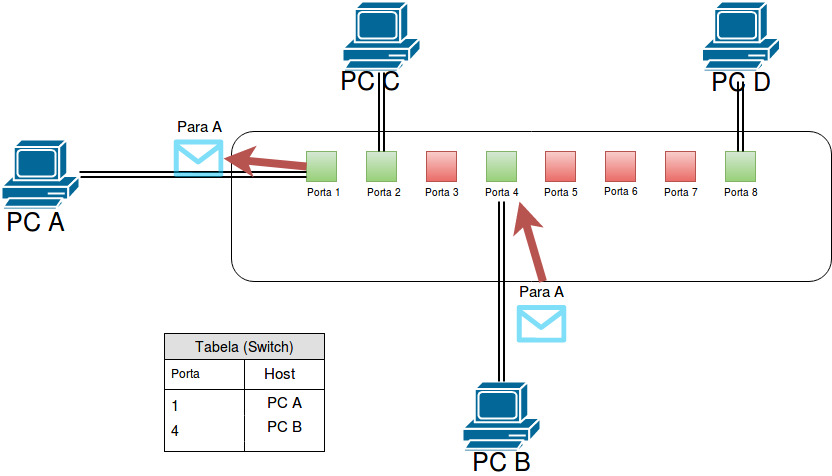

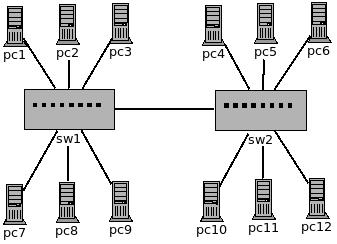

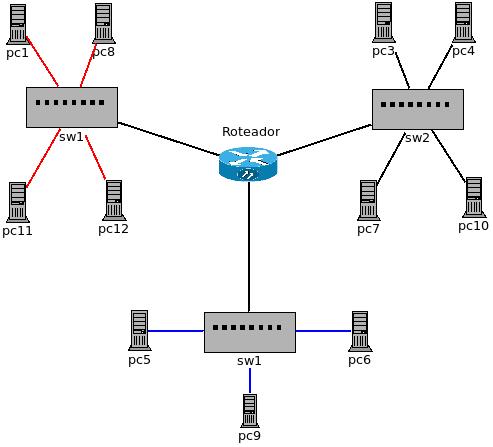

Um exemplo de rede a ser segmentada

A equipe que administra a rede de uma pequena empresa vem estudando uma reestruturação dessa rede. Atualmente, a rede possui a seguinte estrutura:

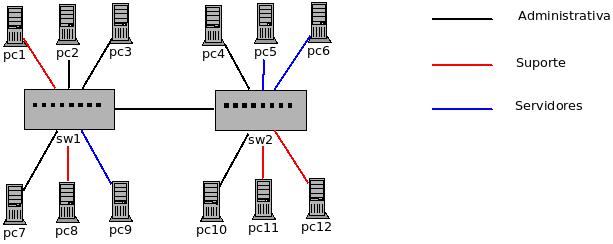

Como diferentes setores e públicos a utilizam, e para diferentes propósitos, concluiu-se que seria apropriado segmentá-la em algumas subredes. Isso possibilitaria facilitar o controle de quem usa a rede, além do policiamento do tráfego. Para isso, a subrede geral da empresa precisaria ser segmentada inicialmente em três novas subredes, denominadas:

| Segmento | Descrição | Subrede IP |

|---|---|---|

| Administrativa | Pontos de setores administrativos | 172.18.100.0/24 |

| Suporte | Computadores do pessoal técnico | 172.18.101.0/24 |

| Servidores | Servidores e impressoras da empresa | 172.18.102.0/24 |

Inicialmente, a segmentação da rede deve ser feita como mostrado nesta figura:

Para realizar a segmentação planejada, pode-se alterar a topologia física da rede. Isso significa adicionar switches e reconectar os cabos dos computadores, de forma a criar três redes locais distintas. Em cada rede local se definiria uma subrede IP, e assim a nova rede poderia funcionar como esperado. O resultado poderia ser este:

Aparentemente a segmentação foi simples, porém imagine isso sendo feito com uma rede maior. Por exemplo, a rede do câmpus São José do IFSC deve ter em torno de 300 computadores, e dezenas de switches distribuídos nas alas do câmpus. A segmentação se tornaria complexa e cara, pois cada segmento incluiria computadores e equipamentos distantes. Isso demandaria muitos novos switches, e muitos (muitos mesmo !) metros de cabos a mais. Para piorar, pensem no trabalhão que seria qualquer mudança nessa rede !

Deve haver um jeito mais simples de segmentar uma rede ...

2. Redes locais virtuais (VLANs)

No final do capítulo anterior, foi apresentado o problema da segmentação de LANs. Isso implica organizar as redes locais, e interligá-las com roteadores. Cada rede local é composta por ao menos um switch, o que depende da quantidade de computadores e suas localizações no espaço físico. Neste capítulo, será apresentada uma tecnologia que simplifica bastante a implantação de redes locais em cenários como esse.

Uma introdução: por que usar VLAN ?

Para iniciar, veja o seguinte exemplo. Esta rede possui três diferentes switches, interligados por roteadores. Os switches interligam equipamentos (ex: computadores), e os roteadores interligam redes. Quer dizem, um switch facilita a comunicação dentro de uma rede local, e um roteador facilita a comunicação entre redes locais.

Se cada um desses switches tiver 24 portas, mas apenas duas estiverem em uso, as demais 22 portas estarão sendo desperdiçadas. A implantação de tal rede ficaria mais cara, pois três switches foram usados ... afinal, esse foi o projeto da rede a ser implantada. Mas e se apenas um switch pudesse ser usado ?

Uma das funções de VLANs diz respeito a necessidades como essa. Com elas, um switch físico pode ser subdividido em alguns switches virtuais menores. Cada switch virtual seria composto por um subconjunto das portas do switch físico. Com isso, o switch físico poderia ser melhor aproveitado, como mostrado nesta figura.

Cada círculo mostrado na figura corresponde a um switch virtual, que funciona de forma independente, como se fosse de fato um switch físico. Para definir um switch virtual, deve-se atribuir seu número de VLAN às portas correspondentes do switch físico. No exemplo acima, o switch virtual vermelho tem número de VLAN 10, e possui ao menos duas portas (uma para o computador A, outra para o roteador). O switch virtual laranja tem número de VLAN 20, com pelo menos duas portas assim configuradas (uma para cada roteador). E o switch virtual azul tem número de VLAN 30, também com pelo menos duas portas (roteador e computador B). Dessa forma, o switch virtual é formado pelas portas do switch físico que possuem o mesmo número de VLAN.

Quadros ethernet que chegam a uma porta com VLAN 10 somente são encaminhados para outra porta com mesmo número de VLAN. Um switch nunca permite que um quadro recebido em uma VLAN seja encaminhado para outra VLAN. Os switches virtuais são independentes, e funcionam como se fossem realmente switches físicos separados. Como consequência, para que seja possível comunicação entre diferentes VLANs, elas devem estar interligadas com roteadores. Mas veja que, se fossem usados switches físicos ao invés de virtuais, seria a mesma coisa.

Estendendo VLANs

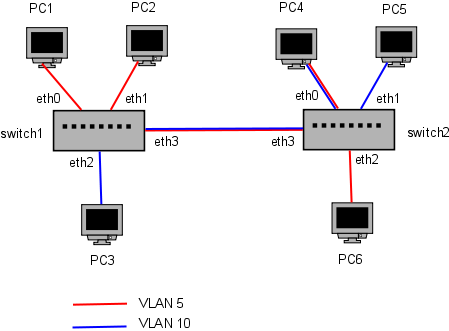

Além de ser possível um melhor aproveitamento das portas de switches físicos, uma VLAN pode se estender por vários switches físicos, como mostrado a seguir.

Observe como as VLANs 10 e 30 foram estendidas para um segundo switch. Com isso, os computadores A e C podem residir na mesma VLAN, apesar de estarem conectados a a switches físicos diferentes, e possivelmente situados em locais diferentes.

Um dos principais benefícios de estender uma VLAN por diferentes switches é desvincular a topologia lógica de uma rede local de sua topologia física. Uma simples VLAN pode se estender por múltiplas salas, pisos, ou mesmo blocos. Incluir um computador em um VLAN se resume a configurar na VLAN desejada a porta do switch onde ele está conectado. Não é necessário mudar cabeamento, instalar novos switches, ou qualquer outra mudança física na rede. Uma facilidade como essa funcionaria, de certa forma, como um patch panel virtual, que seria implementado diretamente nos switches, e configurado por software.

Redes locais virtuais são técnicas para implantar duas ou mais redes locais

com topologias arbitrárias, usando como base uma infraestrutura de rede local física.

Isso é semelhante a máquinas virtuais, em que se criam computadores virtuais

sobre um computador real.

Você pode ver um resumo dessa explicação neste video:

Referências

Parte dos textos sobre VLANs, e algumas animações, foram obtidas aqui.

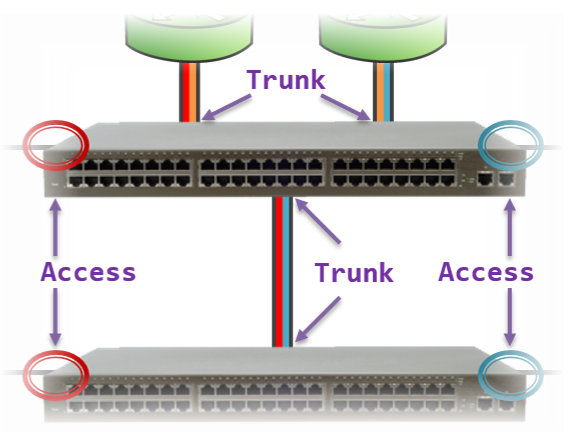

2.1. VLAN trunk

Quando se estende uma VLAN através de múltiplos switches, as portas desses switches usadas na conexão devem pertencer a essa VLAN. No exemplo a seguir, as portas envolvidas na conexão dos switches da VLAN vermelha devem estar configuradas com número de VLAN 10, e as portas da conexão da VLAN azul devem estar com número 30. Assim, cada porta dos switches físicos funciona em modo ACCESS. Uma porta ACCESS é exatamente isso: ela pertence a uma única VLAN.

Essa forma de estender VLANs tem um problema. Para cada VLAN é necessário um par de portas nos switches envolvidos. Se houver muitas VLANs, serão reservadas muitas portas para estendê-las. Se houvesse uma forma de transmitir quadros de múltiplas VLANs através de uma única conexão física, seria evitado o desperdício de portas de switches e a topologia física seria simplificada.

Existe um mecanismo chamado VLAN trunk (ou entroncamento de VLAN), que possibilita que uma porta pertença a mais de uma VLAN. Quando uma porta de um switch é configurada em modo TRUNK, ela se torna capaz de enviar e receber quadros de múltiplas VLANs. Se isso fosse usado no exemplo anterior, apenas uma conexão física seria necessária entre os switches, como se pode ver na figura a seguir. E se as interfaces do roteadores também fossem capazes de operar em modo TRUNK, as conexões físicas dos roteadores também poderiam ser simplificadas.

No caso geral, portas de switches conectadas a sistemas finais (computadores, servidores, impressoras, ...) são configuradas como portas ACCESS. E portas de switches conectadas a dispositivos de rede são configuradas como portas TRUNK (ex: switches, alguns tipos de pontos de acesso sem-fio ou roteadores).

O curioso é o seguinte: como um switch sabe a que VLAN pertence um quadro, ao recebê-lo em uma porta TRUNK ?

2.2. Padrão IEEE 802.1q

Os primeiros switches com suporte a VLANs as implementavam de forma legada (i.e. não seguiam um padrão da indústria). Isso impedia que houvesse interoperabilidade entre equipamentos de diferentes fabricantes. Logo a IEEE formou um grupo de trabalho para propor mecanismos padronizados para implantar VLANs, dando origem ao padrão IEEE 802.1q. Os fabricantes de equipamentos de rede o adataram largamente, suplantando outras tecnologias legadas (ex: ISL e VTP da Cisco). Com isso, VLANs IEEE 802.1q podem ser criadas usando switches de fabricantes diferentes.

Atualmente, a implantação de VLANs depende de switches com suporte ao padrão IEEE 802.1q. Assim, verifique quais dos switches do laboratório possuem suporte a VLAN:

- D-Link DES-526 (manual)

- Micronet SP 1658B (manual)

- 3Com 3224 (especificações)

Uma VLAN é identificada por um número, chamado VID (VLAN Identifier), sendo que a VLAN com VID 1 é considerada a VLAN default (configuração de fábrica). Em um switch com suporte a VLAN IEEE 802.1q, cada porta possui um (ou mais ...) VID, o que define a que VLAN pertence. Assim, para criar uma VLAN, devem-se modificar os VID das portas de switches que dela farão parte. Por exemplo, em uma pequena rede com duas VLANs as portas dos switches podem estar configuradas da seguinte forma:

Além do VID, a configuração da porta de um switch deve especificar o modo de operação da VLAN:

- TRUNK (ou tagged): cada quadro transmitido ou recebido por essa porta deve conter o número da VLAN a que pertence. Esse modo é usado normalmente em portas que interligam switches.

- ACCESS (ou untagged): quadros que entram e saem pela porta não possuem informação sobre a VLAN a que pertencem. Usado normalmente para conectar computadores e servidores a switches.

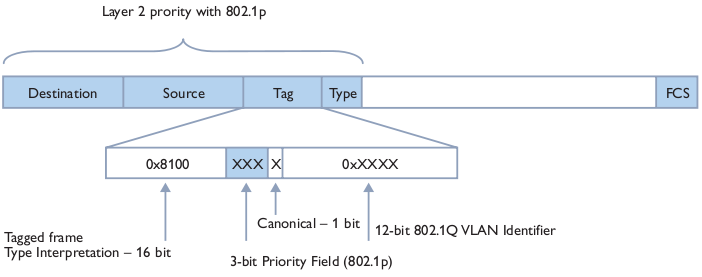

Esses modos TRUNK e ACCESS implicam haver uma forma de um quadro Ethernet informar a que VLAN pertence. Isso é usado para restringir a propagação de quadros, fazendo com que sejam recebidos e transmitidos somente por portas de switches que fazem parte de suas VLANs. O padrão IEEE 802.1q define, entre outras coisas, uma extensão ao quadro MAC para identificar a VLAN a que pertence. Essa extensão, denominada tag (etiqueta) e mostrada na figura abaixo, compõe-se de 4 bytes situados entre os campos de endereço de origem e Type. O identificador de VLAN (VID) ocupa 12 bits, o que possibilita portanto 4096 diferentes VLANs.

Quadro ethernet com a TAG IEEE 802.1q

A tag de VLAN, inserida em quadros Ethernet, está diretamente relacionada com os modos ACCESS e TRUNK de portas de switches. Portas em modo TRUNK transmitem e recebem quadros que possuem tag, e portas em modo ACCESS recebem e transmitem quadros que não possuem tag, como ilustrado na figura a seguir. Isso foi pensado para tornar a implantação de VLANs transparente para os usuários finais, pois seus computadores não precisarão saber que existem VLANs (i.e. não precisarão interpretar tags). Por isso equipamentos que não interpretam tags são denominados VLAN-unaware (desconhecem VLAN), e equipamentos que recebem e transmitem quadros com tag são referidos como VLAN-aware (conhecem VLAN).

Com isso, a rede acima funciona como se fosse fisicamente assim:

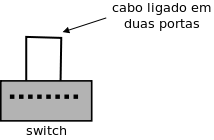

3. Caminhos fechados em LANs (loops)

No laboratório de Redes de Computadores, um certo dia um aluno acidentalmente pegou um cabo e ligou em duas tomadas de rede. Quer dizer, ele fez algo assim com um dos switches da rede:

Para ver a consequência dessa ação aparentemente inocente, experimente reproduzi-la em sua rede residencial, e analise o que acontece. Não parece bom, certo ?

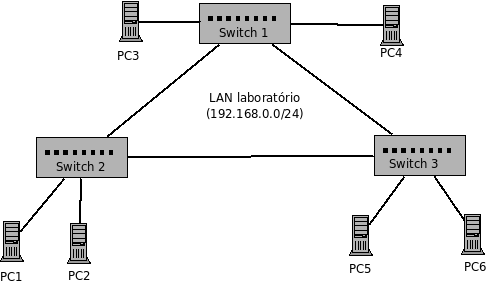

A interligação acidental de duas portas de um switch cria um ciclo na rede local (loop). Mas isso pode ser feito também de forma intencional, pois em LANs grandes pode ser desejável ter enlaces redundantes, para evitar que a interrupção de um enlace isole parte da rede. A existência de interligações alternativas portanto é algo que pode ocorrer em uma rede local, seja por acidente ou com a finalidade de conferir algum grau de tolerância a falhas na infraestrutura da rede. Um caso em que uma rede possui um ciclo intencionalmente colocado pode ser visto na LAN abaixo:

Apesar de desejável em algumas situações, uma topologia de rede com caminhos fechados, como visto na figura acima, não pode ser instalada sem alguns cuidados. Uma rede como essa apresentaria alguns problemas, que afetariam seu desempenho:

- Broadcast storm (tempestade de broadcast): quadros em broadcast seriam retransmitidos indefinidamente na rede, consumindo sua capacidade. Isso acontece devido a uma característica funcional de switches, que retransmitem quadros em broadcast ou multicast por todas suas demais portas. Quando existe um caminho fechado na LAN, cada quadro em broadcast é retransmitido sucessivamente pelos switches que formam o caminho fechado, até retornar ao switch original, onde o processo se repete indefinidamente. Como em cada switch um quadro em broadcast é retransmitido em todas suas portas (com exceção da porta por onde foi recebido), esse quadro acaba inundando a rede, pois é transmitido para todos os equipamentos dessa LAN. Veja este curto video com mais detalhes.

- Instabilidade na tabela MAC nos switches: a tabela MAC em um switch associa cada endereço MAC à porta do switch onde esse endereço se encontra. Quer dizer, essa tabela indica a porta por onde um quadro deve ser retransmitido para que chegue em seu endereço MAC de destino. Essa tabela é formada dinamicamente, segundo as regras de aprendizado do switch (bridge learning). Lembre que, quando um quadro é recebido pelo switch, seu endereço MAC de origem e a porta por onde foi recebido são armazenados nessa tabela.

- Múltiplos quadros repetidos recebidos em cada host: como efeito adicional à tempestade de broadcast, os equipamentos finais da rede (computadores, servidores, ...) receberiam uma sequência incessante de quadros repetidos. Esses quadros, enviados para broadcast ou multicast, precisam ser processados ao serem recebidos, o que consome tempo de processamento de cada equipamento final.

Esses efeitos são claramente indesejáveis. Para que a rede acima funcione como esperado, uma ou mais portas de switches precisarão ser desativadas de forma que o caminho fechado seja removido. Ter que fazer isso manualmente tira o sentido de ter tal configuração para tolerância a falhas (e não impede um "acidente" como aquele descrito no início desta secão), por isso foi criado o protocolo STP (Spanning Tree Protocol) para realizar automaticamente essa tarefa, o qual foi definido também no padrão IEEE 802.1d. Uma introdução a esse protocolo pode ser vista no video a seguir.

O STP soluciona o problema dos caminhos alternativos na LAN, conferindo redundância na rede. Porém isso não é perfeito, e problemas podem surgir relacionados à forma com que o STP altera a topologia da rede. Veja no próximo video uma descrição de algumas situações em que se usa o STP, e seus efeitos colaterais.

Basicamente, para usar STP deve-se observar o seguinte:

- Escolha do switch raiz: cada switch deve ter um número que informa sua prioridade para o STP, e quanto menor o valor, maior a prioridade. O switch raiz é aquele com a menor prioridade dentre todos os switches. Em caso de empate, o switch com menor valor de endereço MAC é escolhido.

- Lembre que o switch raiz é o switch usado como referência dentro da rede para escolher quais links entre switches serão mantidos ativados, e quais serão desativados. Quando um switch possui links alternativos para chegar até o switch raiz, o link que proporciona um caminho mais curto (ou custo menor) é mantido e os demais são desativados.

- STP roda de forma independente para cada VLAN: ao configurar os switches, deve-se observar que o STP roda de forma independente para cada VLAN.

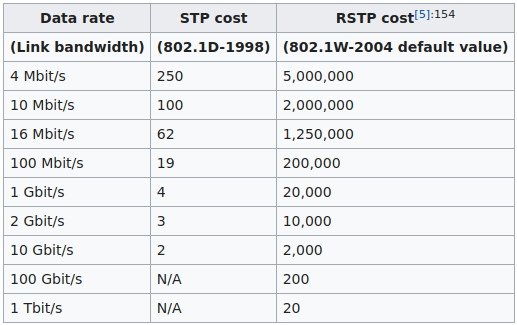

- O custo das portas é definido pela taxa de bits que elas suportam: quanto maior a taxa de bits, menor custo da porta. Isso faz sentido, pois significa quem um quadro levaria menos tempo para ser transmitido por uma porta com maior taxa de bits. Os custo definidos pelo padrão são mostrados na tabela a seguir.

Custos de portas usados pelo STP (FONTE: verbete STP na Wikipedia) - RSTP é melhor que STP: o protocolo RSTP é uma versão melhorada do STP, a qual resolve o problema de caminhos fechados mais rapidamente.

Alguns termos usados pelo STP:

Quando o STP está em ação, ele muda o estado de operação das portas do switch. Essas informações podem ser vistas no status do STP, e isso depende do modelo de cada switch.

- Porta raiz: em cada switch, a porta que o liga em direção ao switch raiz se chama porta raiz.

- Portas designadas: as portas de um switch que permancem ativadas são chamadas de portas designadas. Essas portas operam normalmente, enviando e recebendo quadros. Uma porta designada , do ponto de vista do STP, está no caminho de menor custo até o switch raiz.

- Portas alternativas (ou bloqueadas): as portas de um switch que são desativadas são denominadas portas alternativas. Essas portas apenas enviam e recebem mensagens do protocolo STP, ignorando quaisquer outros quadros.

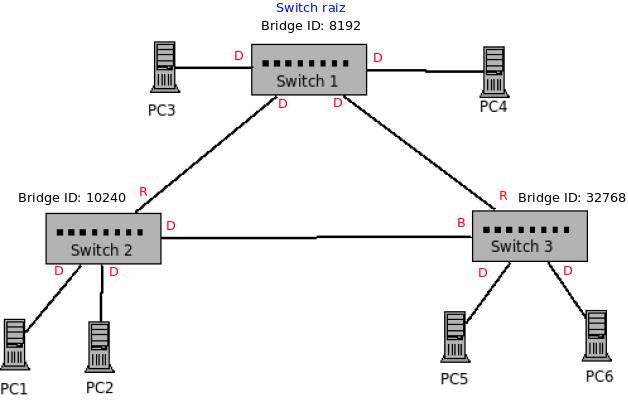

Um exemplo do STP em ação

Se o STP for ativado na rede mostrada na seção anterior, o resultado seria o mostrado na figura a seguir. Nesse exemplo supõe-se que as prioridades de bridge (Bridge ID) foram definidas como indicado na figura, e todas as portas de switch operam como mesma taxa de bits (i.e. apresentam o mesmo custo).

Um exemplo de uma LAN em que STP foi ativado: as legendas nas portas dos switches informam se são portas raiz (R), designadas (D) ou bloqueadas (B)

De acordo com a figura, o switch no topo foi escolhido como switch raiz, pois seu valor de Bridge ID (que é 8192) é o menor dentre os três switches. O primeiro a se notar é que todas suas portas se tornam designadas, e portanto operam normalmente. Note também que todas as portas de switches que conectam computadores se mantêm designadas, pois elas não propiciam a formação de loops. Nos outros dois switches, as portas que os conectam diretamente ao switch raiz são definidas como portas raiz. De fato, essas portas estão nos caminhos de menor custo até o switch raiz. Finalmente, o switch do lado direito tem uma porta bloqueada. Essa porta o conecta ao switch da esquerda, e o link entre elas forma um caminho fechado na rede. Em situações normais, a porta do switch com maior custo para chegar até a raiz seria bloqueada, mas nesse caso há um empate (ambos switches têm mesmo custo até a raiz). Sendo assim, o STP uso como critério de desempate o Bridge ID dos switches, bloqueando a porta do switch com maior Bridge ID.